Teil 1 – Externe Projektmitglieder über Power Automate anlegen lassen

Gerade im Projektmanagement arbeitet man mit vielen externen Projektbeteiligten zusammen. Aus diesem Grund liegt auch oft der Wunsch nahe, Projektinformationen zwischen unterschiedlichen Unternehmen zu tauschen. Sollte das Unternehmen mit Microsoft 365 arbeiten, ist dies für den Projektleiter eigentlich auch kein Problem, solange dies von der Organisation gewünscht und die entsprechenden Berechtigungen erteilt wurden. Was aber, wenn die Organisation die Freigabe vorbereiten und aus dem Grund den externen Mitarbeiter (Guest) erst einmal vorab anlegen möchte? Microsoft hat für dieses Szenario extra eine Option „Neuer Gastbenutzer“ anlegen unter der Benutzerverwaltung des Azure Active Directory zur Verfügung gestellt. Problem bei diesem Szenario ist allerdings, dass der externe Mitarbeiter automatisch eine E-Mail-Einladung erhält. In der E-Mail ist ein Link, der den externen User direkt auf meine Myaccess-Seite des Unternehmens lenkt. Sollte das Unternehmen das Features „Identity Governance“ allerdings nicht nutzen, findet der Gast-User nur einen leeren Store vor. Also muss ein Weg gefunden werden, wie wir die Gast-Benutzer erstellen können, ohne eine Einladung zu versenden. Eine Möglichkeit ist sicherlich die Verwendung eines PowerShell-Scripts. Wenn ich als Unternehmen allerdings standardisierte Prozesse favorisiere, ist diese Möglichkeit eventuell nicht mein Favorit. Die zweite Möglichkeit ist die Nutzung eines Power Automate Flow der die entsprechenden User in Azure Active Directory anlegt. Diese Lösung hat den Vorteil, dass ich relativ einfach mehreren Personenkreisen Zugang zu dem Workflow geben kann. In diesem Blog-Beitrag möchte ich Dir zeigen, wie Du hierzu einen endsprechenden Workflow auf Basis Power Automate erstellen kannst.

App-Registrierung

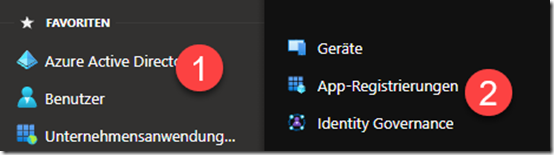

Power Automate Cloud-Flows werden immer in dem Sicherheitskontext des jeweiligen Benutzers ausgeführt. Normalerweise ist es so, dass nicht alle Benutzer über die Berechtigungen verfügen, direkt einen User im AD zu erstellen. Aus diesem Grund müssen wir zuerst einen Weg finden, wie wir den Workflow für diese Arbeit berechtigen können. Hierzu erstellen wir als erstes eine neue App-Registrierung, die uns die entsprechenden Berechtigungen gewährt. Hierzu gehst Du wie folgt vor. Öffne den Azure-AD. Klicke dann auf der linken Seite die Option „Azure Active Directory (1)“ und wähle dann die Option „App-Registrierung (2)“.

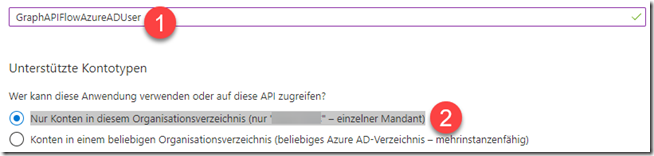

Klicke im oberen Bereich auf die Option „Neue Registrierung“. Ich vergebe einen Namen für unsere neue App-Registrierung. In meinem Beispiel „GraphAPIFlowAzureADUser (1)“. Achte darauf, dass die Option „Nur Konten in diesem Organisationsverzeichnis (nur „MVPTEXT“ – einzelner Mandant) (2)“ aktiviert ist. Klicke abschließend auf die Option „Registrieren“ im unteren Bereich.

Du erhältst jetzt die Anwendungs-ID, Objekt-ID und die Verzeichnis-ID (Mandant). Diese brauchen wir zum einen späteren Zeitpunkt!

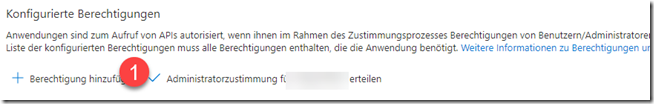

Als nächstes legst du die API-Berechtigungen fest. Hierzu klickst du auf die Option „API-Berechtigungen“ auf der linken Seite. Wie Du siehst, hat die API nur die Berechtigung „User.Read“ als Standardberechtigung erhalten. Damit der Workflow einen User im Azure AD erstellen kann, benötigt er die Berechtigung „User.Invite.All“. Füge als nächstes die Berechtigung hinzu. Klicke hierzu im oberen Bereich auf die Option „Berechtigungen hinzufügen (1)“.

Klicke auf der rechten Seite auf die Option „Microsoft Graph“.

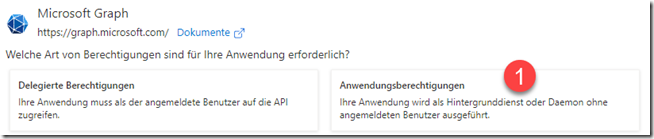

Jetzt wählst Du auf der rechten Seite die Option „Anwendungsberechtigung“!

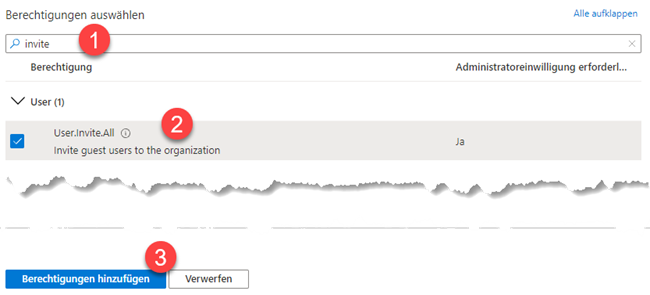

Gebe im Suchfeld die Option „invite (1)“ ein. Dir wird im unteren Bereich die entsprechende Berechtigung zur Auswahl angeboten (2). Markiere diese und klicke anschließend auf „Berechtigungen hinzufügen (3)“.

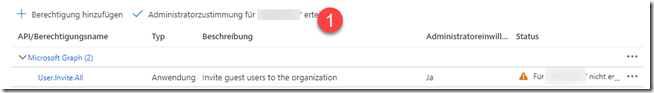

Du hast jetzt die Berechtigung zwar hinzugefügt, musst diese aber noch für die Organisation erlauben. Hierzu klickst Du im oberen Bereich auf die Option „Administratorzustimmung für MVPBUZZ erteilen“. Bestätige die Abfrage der Administratoreinwilligung mit „Ja“.

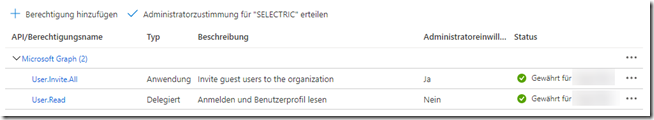

Danach werden Dir die Berechtigungen wie folgt angezeigt.

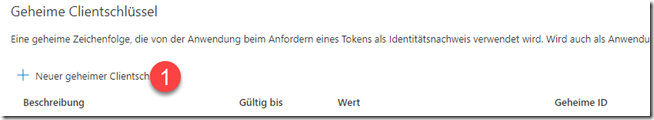

Nun musst Du noch ein Zertifikat erstellen. Klicke hierzu auf der linken Seite die Option „Zertifikate & Geheimnisse“. Klicke auf die Option „+ Neuer geheimer Schlüssel“ erstellen.

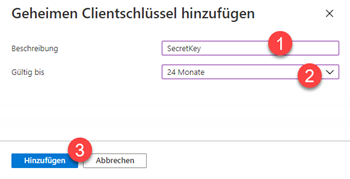

Jetzt öffnet sich auf der rechten Seite ein neues Fenster. Gebe hier einen Namen für den Schlüssel ein. In meinem Beispiel nenne ich diesen „SecretKey (1)“. Anschließend musst Du noch ein Gültigkeitsdatum wählen. Ich wähle 24 Monate aus (2). Bestätige jetzt die Eingabe mit „Hinzufügen (3)“.

Der Schlüssel wurde jetzt angelegt. Kopiere dir den Wert in die Zwischenablage. Diesen brauchen wir in meinem zweiten Artikel wieder.

Hinweis: Du solltest Dir den Wert in eine Textdatei oder sehr sicheren Ort kopieren. Du hast zu einem späteren Zeitpunkt keine Möglichkeit mehr an diesen Schlüssel erneut zu kommen. Solltest Du den Schlüssel nicht mehr besitzen, so musst du einen neuen Schlüssel anlegen.

Wir haben jetzt die App-Registrierung abgeschlossen und können in meinem zweiten Blog-Artikel den Workflow anlegen.

Guten Tag!

Herzlichen Dank für den wertvollen Beitrag. Leider finde ich den zweiten Teil des Beitrages nicht.

Können Sie mir helfen?

Herzliche Grüße,

N. Kronenwett

Den hab ich auch noch nicht fertig.

Hallo, der zweite Teil wäre echt interessant. „Normale“ Benutzer anlegen ist kein Problem, wie kann ich aber Gastbenutzer anlegen?

Hallo Lars, muss ich mal sehen wann ich den hinbekomme! Aber vielen Dank für Feedback!