Installation Azure AD Connect – Installation für Project Online

Nachdem wir in meinem ersten Blogbeitrag das Active Directory für den Einsatz von Azure-AD-Connect eingerichtet haben, können wir nun Azure AD Connect auf den Server installieren. Grundsätzlich gilt, Sie können zwischen zwei Installationsmöglichkeiten wählen. Einmal können Sie die Expressinstallation wählen, wo Sie bei der Bereitstellung nur wenig Einflussmöglichkeiten für die Konfiguration erhalten. Zum anderen können Sie die Option „Benutzerdefinierte Bereitstellung“ wählen, wo Sie die Konfiguration von Azure AD Connect beeinflussen können. In diesem Beispiel werde ich die benutzerdefiniete Bereitstellung wählen, da wir einige Abweichungen von der Standardbereitstellung haben werden.

Hinweis: Bitte beachten Sie, dass Sie in Ihrer Firewall für die Bereitstellung die folgenden Ports freigeben müssen. Vom Azure-AD-Connect zum AD DS Server in der eigenen Infrastruktur: DNS 53 (TCP/UDP), Kerberos 88 (TCP/UDP), MSRPC 135 (TCP/UDP), LDAP 389 (TCP/UDP), RPC 445(TCP/UDP), LDAP/SSL 636 (TCP/UDP) und RPC 49152 – 65535 (TCP/UDP): Vom Azure-AD-Connect Server in Richtung Office 365/Azure http 80 (TCP/UDP) und HTTPS (TCP/UDP).

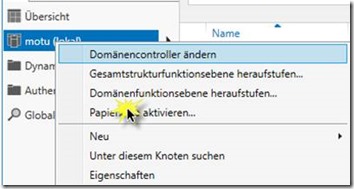

Papierkorb im Active Directory Activieren

Microsoft empfiehlt für die Bereitstellung von Azure AD Connect die Aktivierung des Active Directory (AD-DS) Papierkorbs. Im Gegensatz zu den Vorgänger Server-Versionen bis 2008, können Sie diese Einstellung nun über das Active Directory Verwaltungscenter vornehmen und brauchen hierzu keine PowerShell mehr. Öffnen Sie das Modul Active Directory Verwaltungscenter. Öffnen Sie hierzu den Servermanager. Klicken Sie im Server-Manager auf „Tools“ in der oberen rechten Ecke und wählen Sie im Kontextmenü den Eintrag „Active-Directory-Verwaltungscenter“. Klicken Sie dann mit der rechten Maustaste auf Ihre Domäne und wählen Sie im Kontextmenü die Option „Papierkorb aktivieren“. Bestätigen Sie die daraufkommende Abfrage mit „OK“. Danach werden Sie noch einmal darauf hingewiesen, dass Sie das Verwaltungscenter noch einmal aktualisieren sollten. Bestätigen Sie dies auch mit „OK“.

Dienst Accounts

Als nächstes legen wir zwei neue Service Accounts im Active Directory an. Einen Service Account benötigen wir um den Dienst des Azure AD Connect zu betreiben. Das andere Konto benötigen wir, um den AD-DS zu durchsuchen. Das Konto für den Azure-AD-Connect nenne ich in meiner Demo-Umgebung (AzureADConnect), das Zugriffkonto für den AD erhält den Namen „AzureADSearch“.

Melden Sie sich hierzu am AD-DS an. Öffnen Sie „Active Directory und -Computer“ und legen Sie die Service Accounts “AzureADConnect” und “AzureADSearch” an. Sollten Sie Azure AD Connect in einer Produktivumgebung anlegen, so empfiehlt es sich, einen gMSA-Account (Group Managed Service Account) zu nutzen.

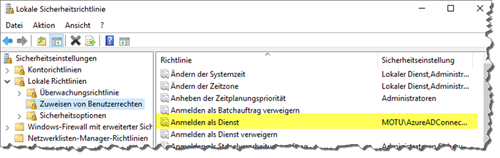

AzureADConnect: Achten Sie darauf, dass beide ServiceAccounts unter den lokalen Sicherheitseinstellungen die Berechtigungen erhalten, als Dienst ausgeführt zu werden.

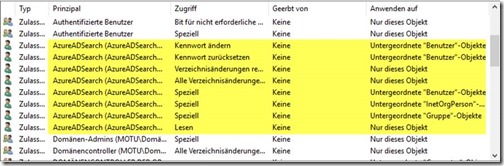

Ich habe schon bei vielen Installationen erlebt, dass der Service Account für den AzureADSearch im Kontext des Domänen-Administrator ausgeführt wird. Dies ist natürlich aus Sicherheitsgründen nicht zu empfehlen. Damit ein normaler Service Account die Berechtigung für die Synchronisation von Azure-AD-Connect erhält, müssen folgende Berechtigungen vorgenommen werden.

Öffne Sie Ihre AD-DS und öffnen Sie das Modul „Active-Directory und – Computer“. Aktivieren Sie die Option „Erweitert“ über „Ansichten“. Klicken Sie nun mit der rechten Maustaste auf Ihre Domäne und klicken Sie im Kontextmenü auf die Option „Eigenschaften“. Klicken Sie nun im oberen Bereich auf „Sicherheit“. Fügen Sie hier das Konto „AzureADSearch“ hinzu. Wählen Sie dann im unteren Bereich die Optionen:

- Verzeichnisänderungen replizieren

- Alle Verzeichnisreplikationen“ replizieren

aus. Klicken Sie dann im unteren Bereich auf „Erweitert“. Geben Sie ebenfalls dem Service Account die folgenden Berechtigungen.

| Prinzipal | Zugriff | Anwenden auf |

| AzureADSearch | Kennwortzurücksetzen | Untergeordnete „Benutzer“-Objekte |

| AzureADSearch | Alle Eigenschaften lesen/schreiben | Untergeordnete „InetOrgPerson“-Objekte |

| AzureADSearch | Alle Eigenschaften lesen/schreiben | Untergeordnete „Gruppe“-Objekte |

| AzureADSearch | Alle Eigenschaften lesen/schreiben | Untergeordnete „Benutzer“-Objekte |

| AzureADSearch | Alle Eigenschaften lesen/schreiben | Untergeordnete „Kontakte“-Objekte |

| AzureADSearch | Alle Eigenschaften lesen/schreiben | Untergeordnete „msDS-Device“-Objekte |

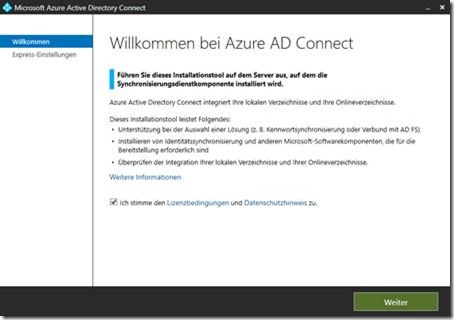

Installation Azure-AD-Connect

Laden Sie als erstes Azure-AD-Connect aus dem Internet hier (https://www.microsoft.com/en-us/download/details.aspx?id=47594) herunter. Bitte beachten Sie, dass die Version nur in Englisch existiert. Starte Sie nach dem Download die Setup.

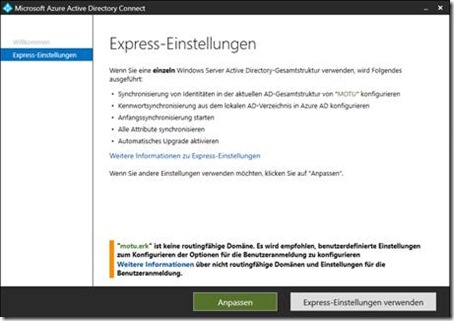

Im nächsten Fenster können Sie nun auf „Anpassungen“ klicken. Dies wird uns auch vorgeschlagen, da die Domäne „motu.erk“ keine routingfähige Domäne ist. Aus dem Grund klicken wir auf „Anpassen“ und führen die Installation weiter aus.

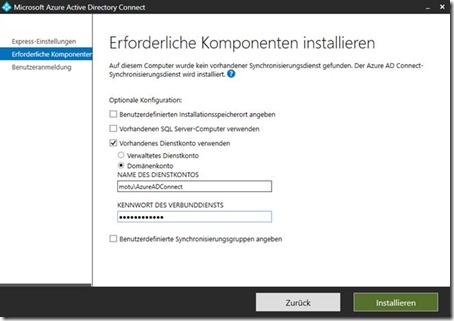

Nachdem wir auf den Button „Anpassen“ geklickt haben, können wir schon einmal die folgenden Informationen eintragen. „Benutzerdefinierten Installationsspeicherort, ich denke die Beschreibung ist selbsterklärend. Vorhandenen SQL Server-Computer verwenden. Hierzu folgendes, sollte Sie die Standardinstallation verwenden, wird zu Azure-AD-Connect die SQL Server Version Express mit bereitgestellt. Hier gilt ein 10 GB Limit. Dadurch könne Sie ungefähr 100.000 Objekte verwalten. Sollten Sie mehr Objekte benötigen, so müssen Sie einen SQL Server (Instanz) nutzen.

Hinweis: Sollte Sie Azure-AD-Connect auf einem SQL Server bereitstellen, so müssen Sie darauf achten, dass die Sortierung von Groß- und Kleinbuchstaben nicht unterstützt wird. Dies können Sie durch die Namenssortierung _CI_ erkennen. Ein _CS_ wird nicht unterstützt.

Vorhandenes Dienstkonto: Markieren Sie die Option und tragen Sie hier den oben angelegten Service Account „AzureADConnect“ ein. Sollten Sie hier keine Änderung vornehmen, wird ein lokaler Service Account eingerichtet.

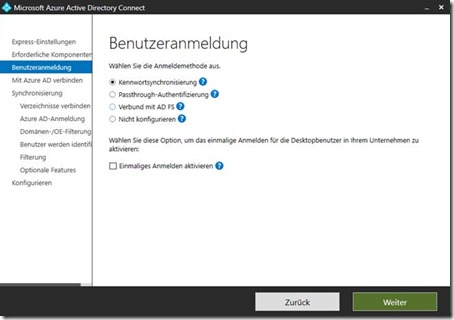

Da ich in meinem Fall keine benutzerdefinierte Synchronisation durchführen möchte, können wir nun auf „Installieren“ klicken. Nachdem die Installation abgeschlossen wurde, können wir nun die Konfiguration vornehmen. Als erstes müssen wir die Benutzeranmeldung einrichten. Hier haben wir die folgenden Möglichkeiten:

Kennwortsynchronisation: Diese Option ermöglicht Benutzern die Anmeldung in der Cloud mit Hilfe der gleichen Kennwörter, die Sie lokal verwenden. Die Kennwortsynchronisierung speichert oder sendet keine Klartextkennwörter.

Passthrough-Authentifizierung: Durch die Passthrough-Authentifizierung kann Azure Active Directory die lokale Identitätsinfrastruktur zum Authentifizieren von Benutzern verwenden.

Verbund mit AD FS: Diese Option ermöglicht Ihren Benutzern die Verbundanmeldung mit Hilfe von AD FS. Während Sie in Ihrem Unternehmensnetzwerk angemeldet sind, können Ihre Benutzer auf Cloudressourcen zugreifen, ohne Ihre Kennwörter erneut eingeben zu müssen.

Nicht Konfigurieren. Diese Option ermöglicht Ihren Benutzern die Verbundanmeldung mit Hilfe einer Lösung, die nicht von diesem Assistenten verwaltet wird. Während Sie in Ihrem Unternehmensnetzwerk angemeldet sind, können Ihre Benutzer auf Cloudressourcen zugreifen, ohne Ihre Kennwörter erneut eingeben zu müssen.

Belassen Sie hier den Standard und klicken Sie auf weiter.

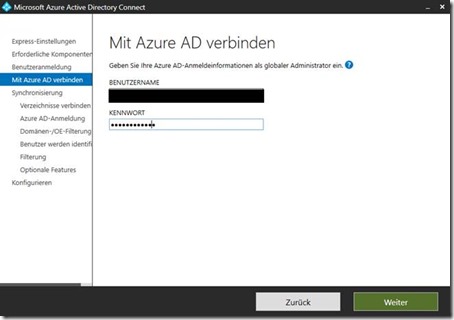

Geben Sie nun den Globalen Administrator für die Konfiguration ein. Bitte beachten Sie, dass dieser nicht für die spätere Synchronisation dient, sondern wirklich nur für die Einrichtung genutzt wird. Optimalerweise sollte hier in Office 365 ebenfalls ein neues Konto erstellt werden und nicht Standard „Globale-Administrator“ Account genutzt werden.

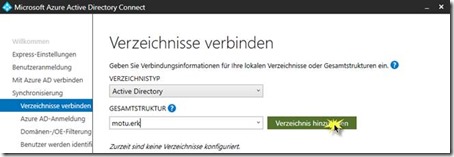

Nun bauen wir die Verbindung zu unserem AD-DS auf. Hier benutze wir den Service Account „AzureADSearch“ mit den oben genannten Berechtigungen. Um die Domäne hinzuzufügen, klicken Sie bitte auf „Verzeichnis hinzufügen“.

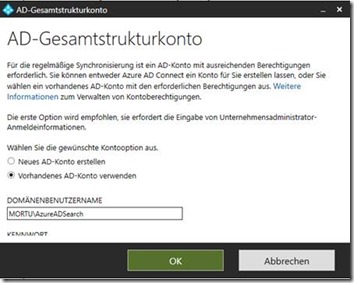

Wie Sie erkennen können, wird das Fenster nicht ganz optimal angezeigt. Für mich war es nicht möglich, weder mit der Maus, noch durch die Änderung der Auflösung das Fenster für die Passworteingabe sichtbar zu bekommen. Hierzu folgende Workaround. Klicken Sie die TAB-Taste nach der Eingabe des Service-Account. Geben Sie dann das Kennwort ein. Die Kennworteingabe muss nicht wiederholt werden. Klicken Sie dann auf „OK“.

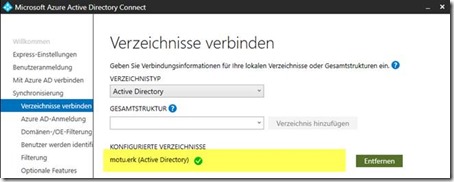

Die erfolgreiche Integration wird Ihnen nun wie folgt angezeigt. Klicken Sie auf „Weiter“.

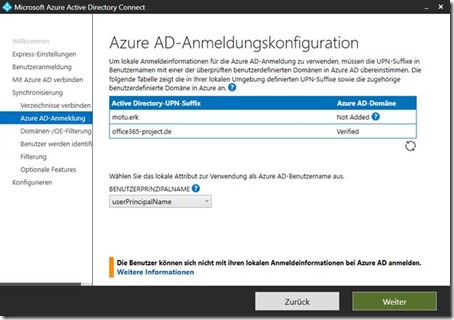

Nun wird von Azure-AD-Connect überprüft, welche Domänen alle zur Verfügung stehen und welche der Domänen zu implementieren sind. In unserem Fall genau richtig. Bei der „motu.erk“ Domäne handelt es sich um eine routebare Domäne, bei der office365-project.de um die richtige. Klicken Sie auf „Weiter“.

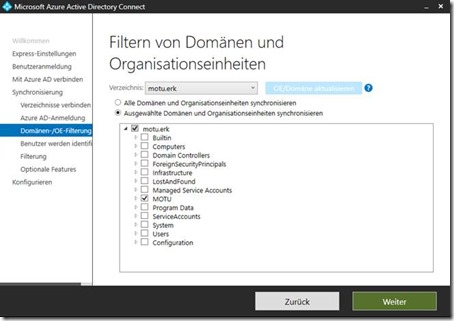

Nun können wir die OU’s auswählen, die mit dem Azure-AD (Office 365) synchronisiert werden sollen. In meinem Fall nur die MOTU-OU. Wählen Sie hier Ihre OU’s aus und klicken Sie auf „Weiter“

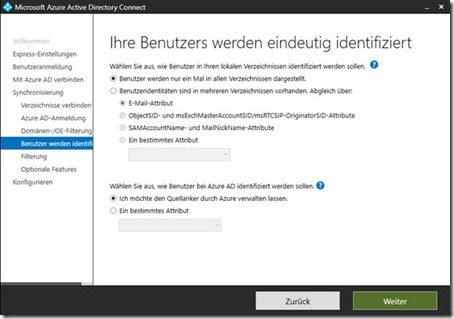

Nun müssen Sie eingeben, wie Sie die Benutzer auswählen wollen. Sollte ein Benutzer immer nur einmal identifiziert werden, so belassen Sie die Standardeinstellungen. Andernfalls geben Sie den Filter an, der für die Synchronisation verwendet werden soll. Klicken Sie anschließend auf „Weiter“.

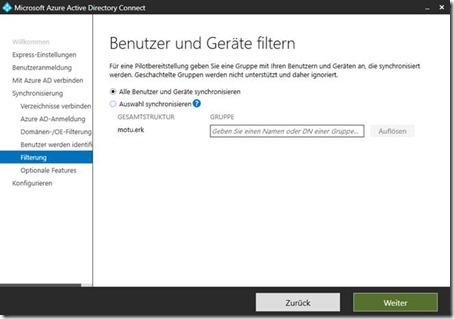

Für eine Pilot-Bereitstellung kann es oft nötig sein, die erste Synchronisation über eine Gruppe zur realisieren. Diese kann hier eigetragen werden. Geben Sie bei Bedarf den Namen der Gruppe ein und klicken Sie anschließend auf „Auflösen“. Klicken Sie dann auf „Weiter“.

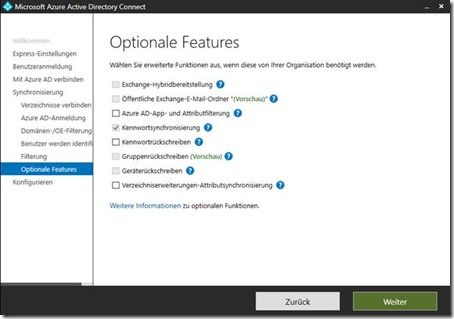

Abschließend geben Sie noch die Features an, die mit bereitgestellt werden sollen. In meinem Beispiel nur die Passwortsynchronisation.

Nun können Sie Azure-AD-Connect konfigurieren lassen.

Intervall

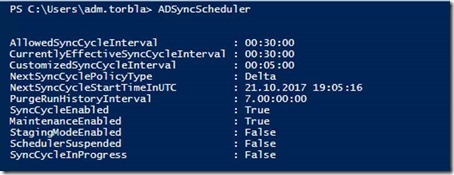

In der Standardkonfiguration ist es so, dass Azure-AD-Connect alle 30 Minuten eine Synchronisation durchführt. Um sich die Einstellungen anzusehen, öffnen Sie die PowerShell auf dem Azure-AD-Connect Server. Geben Sie anschließend den Befehl Get-“ADSyncScheduler” ein.

Wenn Sie den Intervall auf 15 Minuten ändern wollen, dann geben Sie den Befehl: „Set-ADSyncScheduler -CustomizedSyncCycleInterval 00:15:00“ ein. Kontrollieren Sie danach Ihre Einstellung mit „Get-ADSyncScheduler“

Known-Error

Bei der Installation hatte ich das Problem, dass die Benutzer zwar synchronisert wurden, nicht aber die Kennwörter. Ein Blick in das Event-Log von Azure-AD-Connect war immer ein Permission-Fehler mit der Nummer: 8344 zu lesen. Überprüfen Sie in dem Fall noch einmal die Berechtigungen des „AzureADSearch“ Accounts.