Teil II – Microsoft Azure und Project 2013

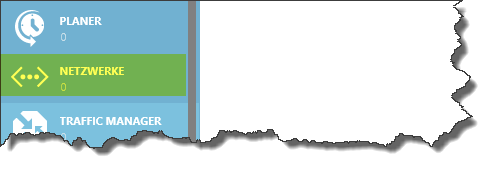

In meinem ersten Teil dieser Blog-Reihe habe ich Ihnen gezeigt, wie einfach es ist einen Server in Windows Azure bereitzustellen. Den bereitgestellten Server werden wir nun in der weiteren Konfiguration unserer Demoumgebung benötigen. Bevor wir nun die Server installieren, müssen wir ein virtuellen Netzwerk zur Verfügung stellen. Gehen Sie hierzu wie folgt vor. Melden Sie sich an Ihrem Azure-Abonnement an. Wählen Sie auf der linken Seite die Option “NETWERK” aus.

Klicken Sie auf die Option “VIRTUELLES NETZWERK ERSTELLEN”.

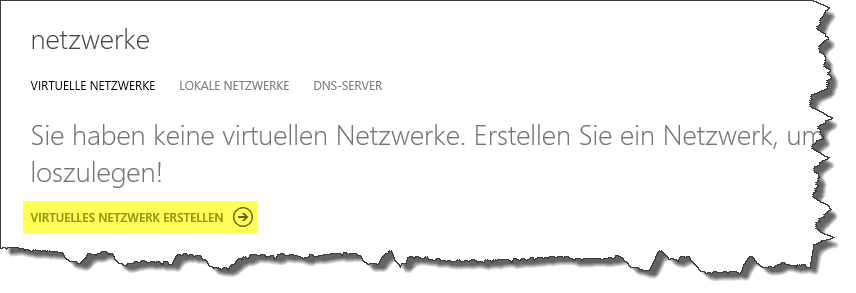

Als nächsten Schritt müssen wir eine Affinitätsgruppe erstellen. Anhand dieser Gruppe werden Dienste innerhalb der Azure Umgebung gruppiert und dadurch eine Performancesteigerung erreicht, da die dazugehörigen Dienste auf einem Cluster innerhalb von Azure bereitgestellt werden. Geben Sie nun einen gewünschten Namen und den Namen und den Namen der Affinitätsgruppe ein. In meinem Beispiel nenne ich beide “Afg-TESTLAB”. Wählen Sie anschließend die Region aus, in der die Gruppe bereitgestellt werden soll.

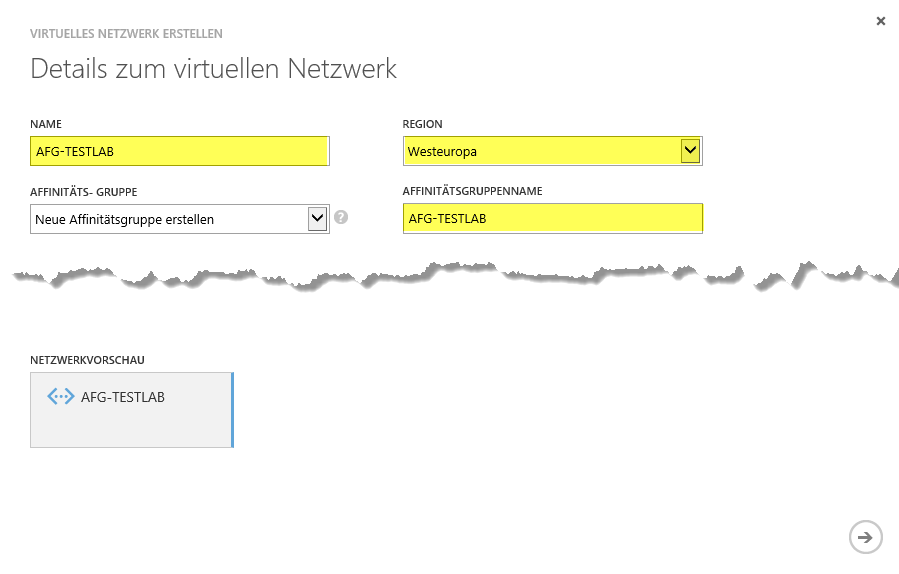

Geben Sie nun den Namen des DNS-Servers und die gewünschte IP-Adresse ein. Da der DNS Server später auf meinem AD mit dem Namen “BLA.ADS-01” bereitgestellt werden soll, wähle ich die IP-Adresse 10.0.0.4 aus. Da innerhalb von Azure noch keine festen IP-Adressen vergeben werden können, wird der AD (BLA-ADS-01) automatisch die 4 als Adresse vergeben, da Azure immer als erste IP-Adresse mit einer 4 vergibt.

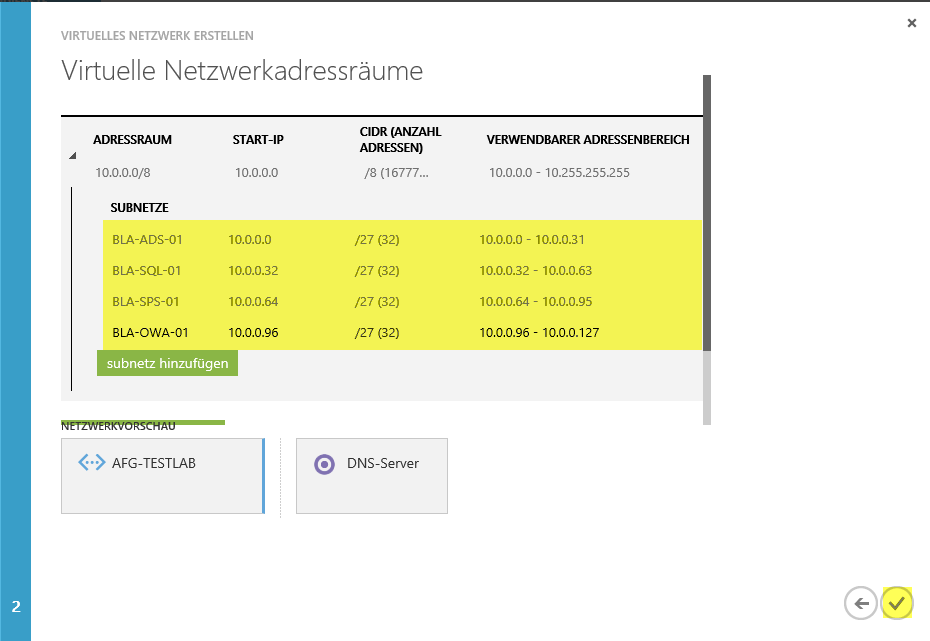

Da wir in unsere Testumgebung 4 Server benötigen, geben wir hier die folgende Konfiguration ein. Wählen Sie als Adressbereich jeweils eine 32 aus.

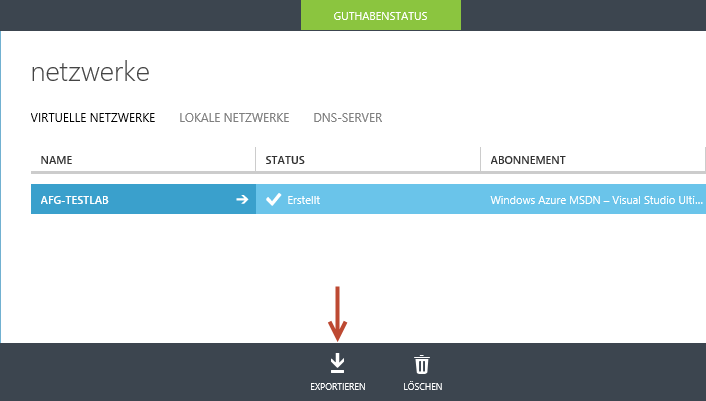

Tipps: Sie können auch die Netzwerkkonfiguration als XML Datei exportieren. Klicken Sie hierzu im unteren Bereich auf “Exportieren” und speichern Sie die XML-Datei an einem gewünschten Ort ab. Mit der Datei können Sie immer wieder die gewünschte Konfiguration herstellen.

Anlegen einer VPN Verbindung

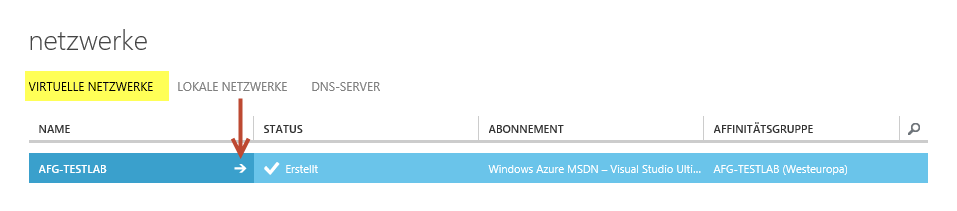

Als nächstes wollen wir die VPN-Verbindung einrichten. Aus diesem Grund müssen Sie zuerst die “Punkt-Zu-Site-Konnektivität” einrichten. Klicken Sie hierzu auf die Option “VIRTUELLE NETZWERKE” und klicken Sie auf das Netzwerk “AfG-TESTLAB”.

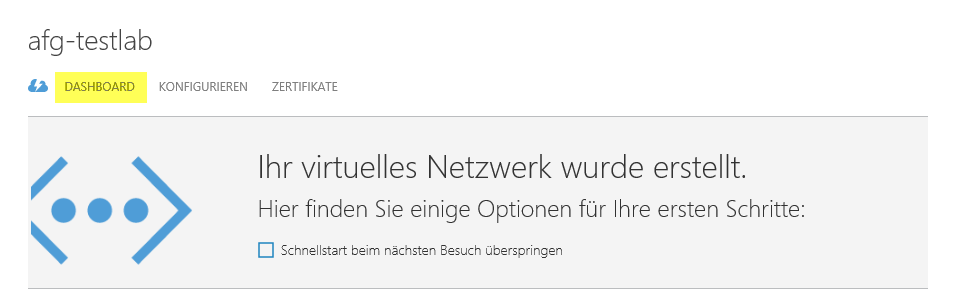

Klicken Sie nun auf die Option “DASHBOAD” in der oberen linken Ecke.

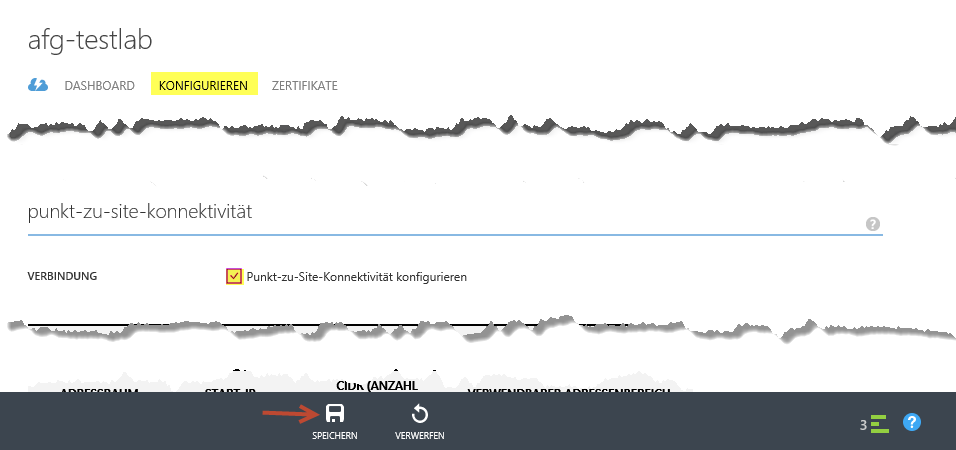

Klicken Sie in der Mitte auf die Option “KONFIGURATION”. Gehen Sie nun in die Rubrik “Punkt-Zu-Site-Konnektivität und aktivieren Sie die Option. Scrollen Sie ans untere Ende und klicken Sie auf Speichern.

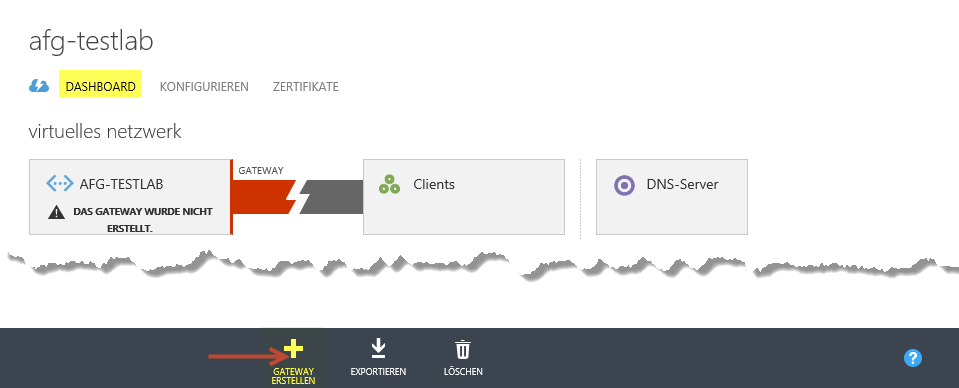

Als nächstes müssen Sie einen Gatway erstellen. Wechseln Sie hierzu wieder auf das Dashboard. Klicken Sie auf den oberen Link “DASHBOARD”. Der nicht vorhandene Gatway wird uns als rot dargestellt. Klicken Sie nun auf die Option “GATWAY ERSTELLEN” im unteren Bereich.

Bestätigen Sie die Abfrage, ob Sie ein Gatway für das virtuelle Netzwerk “AFG-TESTLAB” erstellen wollen mit “JA”. Die Konfiguration dauert nun einige Minuten.

![]()

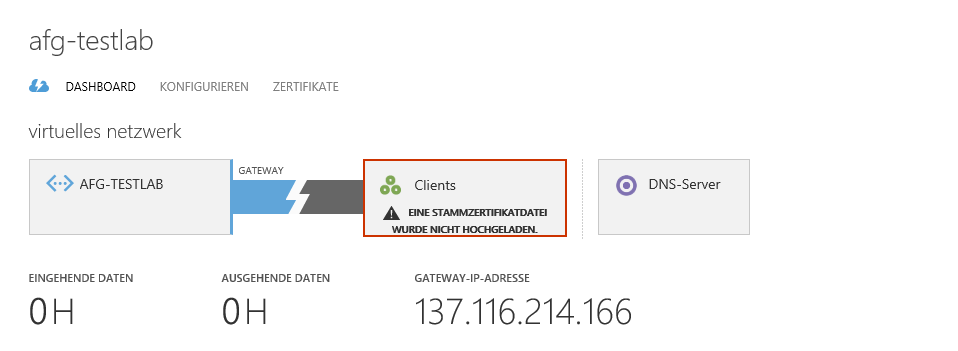

Nachdem das Gatway erfolgreich erstellt wurde. Wird Ihnen der Gatway als blau dargestellt. Als nächstes müssen Sie nun ein Stammzertifikat bereitstellen. Hierzu benötigen wir nun einen Server 2012 R2 innerhalb der Azure-Umgebung und die Windows SDK, die auf diesem Server bereitgestellt sein sollten. Denn benötigten Server haben wir in meinem letzten Blog-Beitrag erstellt. Melden Sie sich nun an dem Server an, der nicht der Affinitätsgruppe angehört. Einen solchen Server haben wir in dem ersten Artikel zu dieser Blog-Reihe erstellt.

Klicken Sie auf der linken Seite auf die Option “Virtuelle Computer”. Melden Sie sich nun an dem Server mit Ihren Benutzerdaten an. Markieren Sie den Server und klicken Sie im unteren Bereich auf “VERBINDEN”. Bestätigen Sie die Abfrage “Das Portal ruft die RDP-Datei ab. Sie werden im Kürze aufgefordert, die Datei zu öffnen oder zu speichern” mit “OK”. Klicken Sie in der unteren gelben Hinweisinformation auf “Öffnen”. Geben Sie nun Ihre Anmeldeinformationen ein.

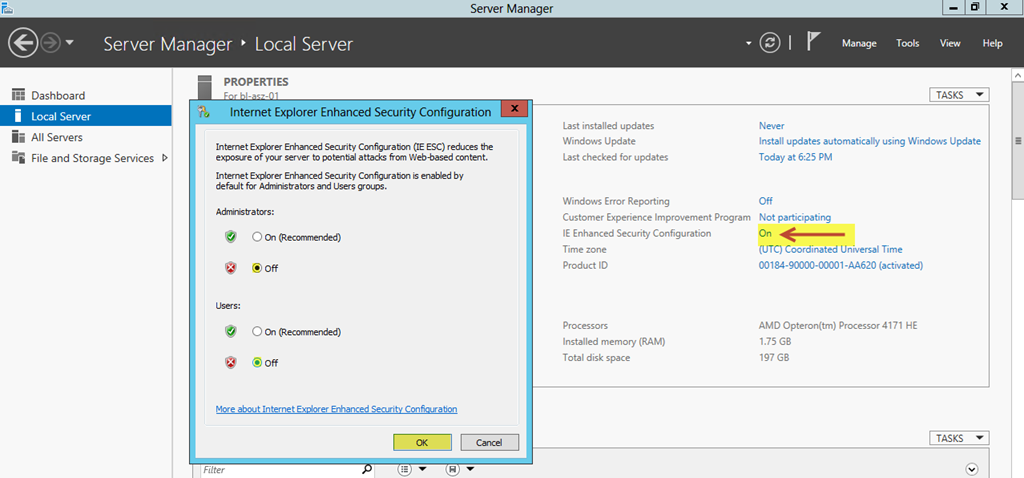

Klicken Sie nun auf der linken Seite auf die Option “Verbinden”. Ändern Sie nun die erweiterten Internet Sicherheitseinstellungen von “ON” auf “OFF”. Klicken Sie hierzu innerhalb des Servermanagers auf den Link “ON” unter “IE Enhanced Security Configuration”. Wählen Sie die Option “OFF” unter dem “Administratorenprofil” und “Userprofil”. Bestätigen Sie Ihre Eingabe mit “OK”.

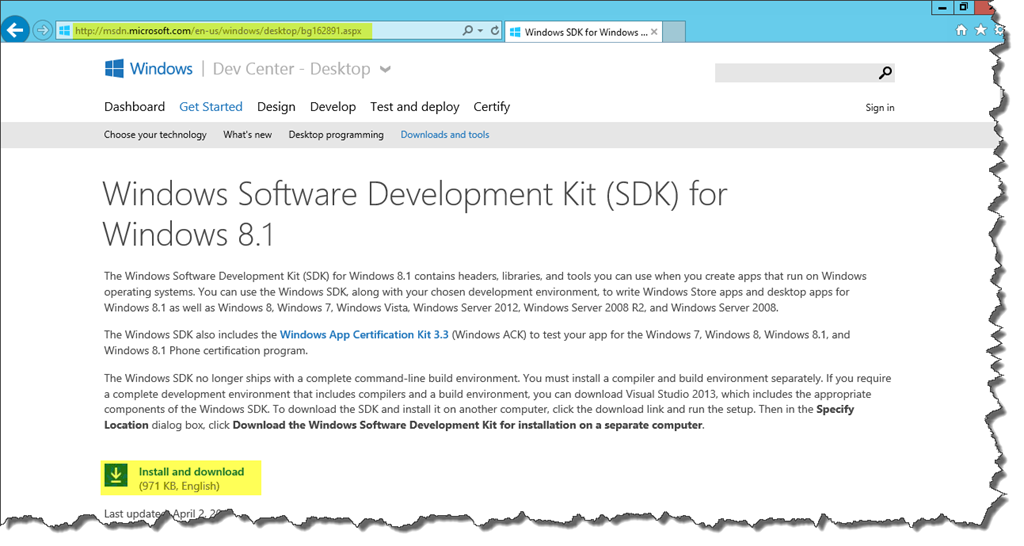

Schließen Sie nun den Servermanager und öffnen Sie den Internet Explorer. Geben Sie hierzu den folgenden Link im Internet Explorer ein (http://msdn.microsoft.com/en-us/windows/desktop/bg162891.aspx). Klicken Sie auf den Link “Install and Download”. Bestätigen Sie die Sicherheitsabfrage mit “Run”.

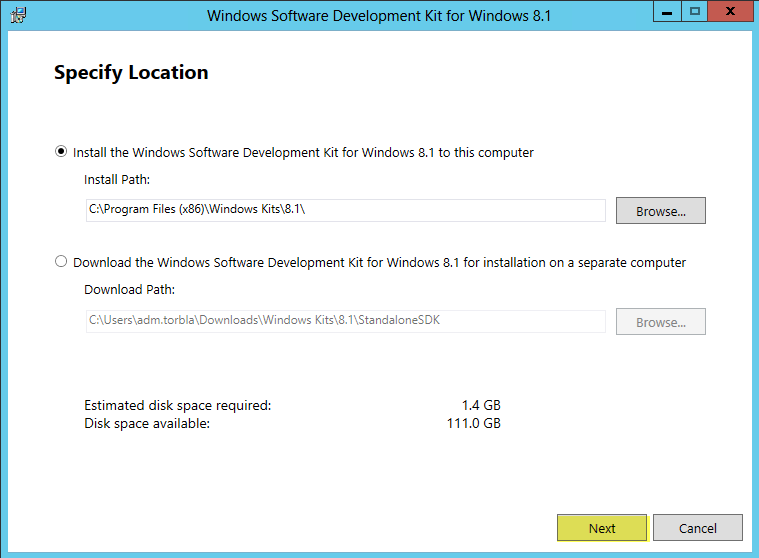

Belassen Sie die Standardeinstellungen und klicken Sie auf “Weiter”.

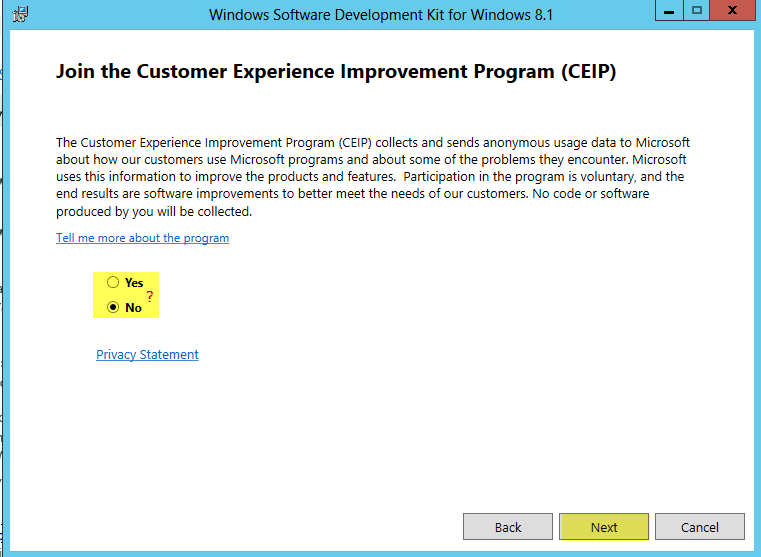

Wählen Sei nun aus, ob Sie an der Benutzerfreundlichkeit des Programm teilnehmen wollen oder nicht. Klicken Sie auf “Next”.

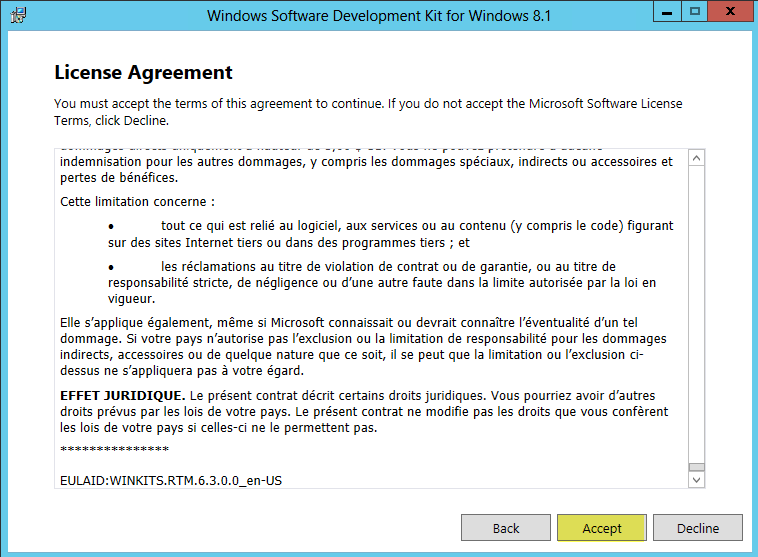

Lesen Sie nun die Lizentbestimmung aufmerksam durch. Sollten Sie mit diesen einverstanden sein, so klicken Sie bitte auf “Accept”.

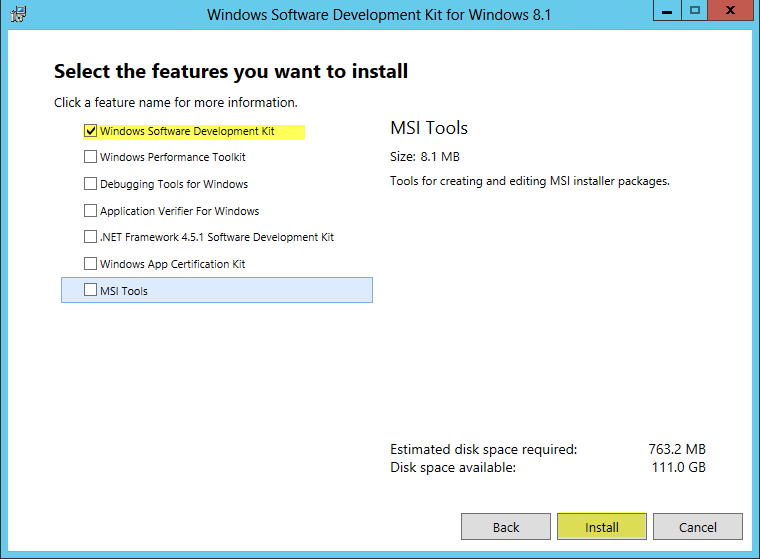

Wählen Sie nun nur die Option “Windows Software Development Kit” aus und klicken Sie auf “Install”.

Klicken Sie nach erfolgteicher Installation auf den “Close”.

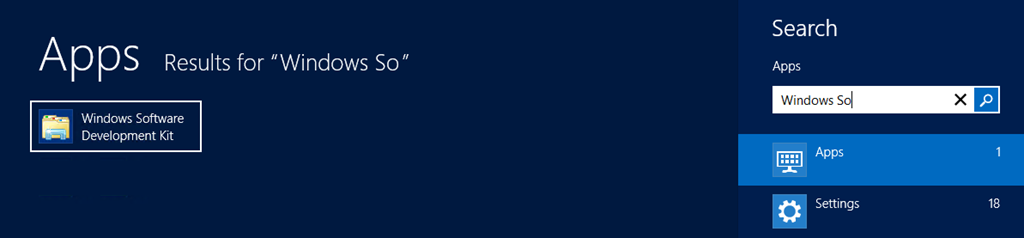

Öffnen Sie nun den Ordner “Windows Software Development Kit”. Wechseln Sie hierzu auf die Metro-Oberfläche und suchen Sie den Ordner und öffnen Sie diesen.

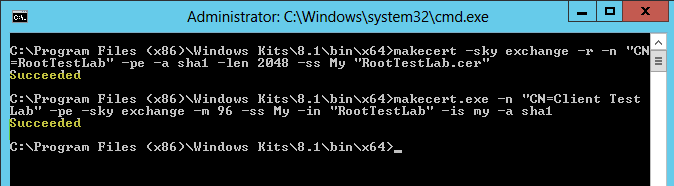

Wechseln Sie nun auf den Ordner “C:\Program Files (x86)\Windows Kits\8.1\bin\x64”. Öffnen Sie nun einen Command Prompt. Erstellen Sie nun das Root-Zertifikat. Geben Sie hierzu den folgenden Befehl ein:

makecert -sky exchange -r -n „CN=RootTestLab“ -pe -a sha1 -len 2048 -ss My „RootTestLab.cer“

Legen Sie nun das Client-Zertifikat an. Geben Sie hierzu den folgenden Befehl ein:

makecert.exe -n „CN=Client Test Lab“ -pe -sky exchange -m 96 -ss My -in „RootTestLab“ -is my -a sha1

Die erfolgreiche Erstellung sollte nun wie folgt aussehen.

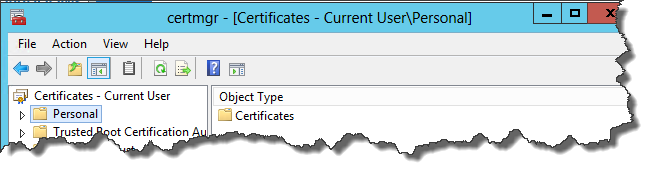

Als nächste müssen wir das Root-Zertifikat exportieren. Öffnen Sie hierzu den Zertifikatsspeicher. Geben Sie hierzu in der noch offenen CMD den Befehl “certmgr.msc” ein. Sollten Sie die CMD schon geschlossen haben, so geben Sie den Befehl unter ausführen ein. Klicken Sie auf der linken Seite die Option “Personal” und klicken Sie dann unter “Bbject Type” auf den Ordner “Certificates”.

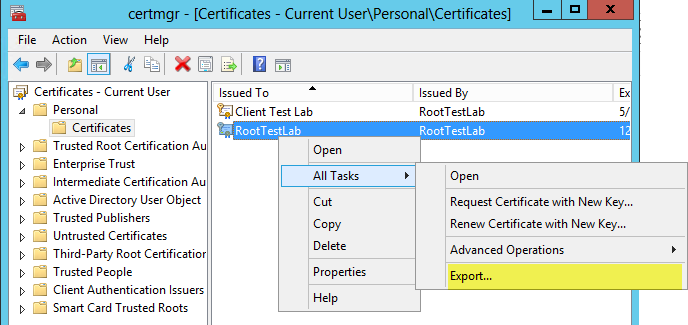

Klicken Sie nun auf das Root-Zertifikat mit der rechten Maustaste. Wählen Sie im Kontextmenü die Option “All-Task” und wählen Sie dann die Option “Export”.

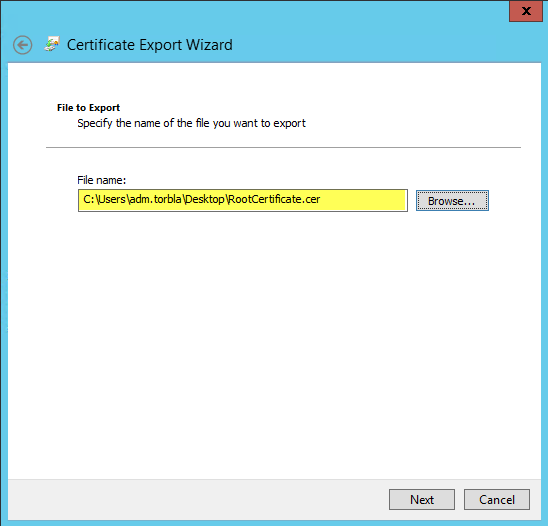

Klicken Sie im “Willkommensfenster” auf “Next”. Belassen Sie die Einstellung “No, do not export the private key” und klicken Sie auf “Next”. Belassen Sie ebenfalls die Einstellung des zu exportierenden Format “DER encoded binary x.509 (.CER) und klicken Sie auf “Next”. Wählen Sie nun den Speicherort für das Zertifikat aus und vergeben Sie einen Namen. In meinem Beispiel wähle ich den Desktop aus und vergebe den Namen “RootCertificate”. Klicken Sie auf “Next”. Überprüfen Sie noch einmal Ihre Einstellungen und klicken sie anschließend auf “Finish”.

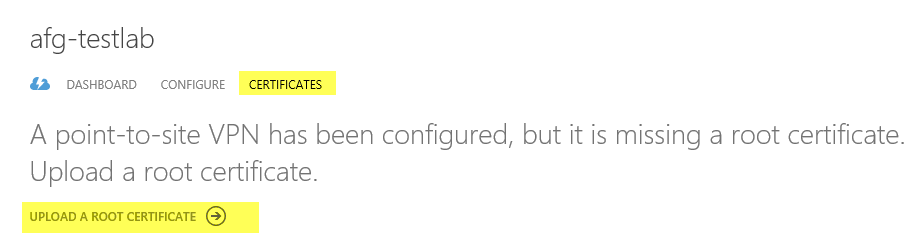

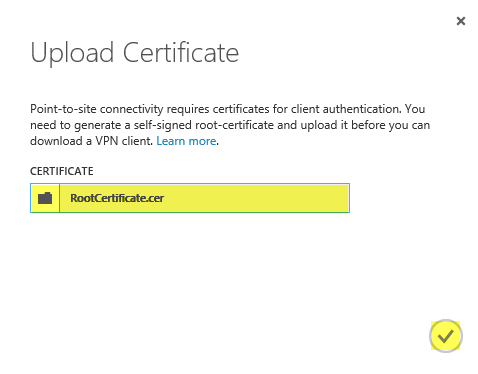

Sie haben nun das Zertifikat auf dem Desktop gespeichert. Nun können Sie das Zertifikat einbinden. Melden Sie sich hierzu von dem Server an Azure an. Klicken Sie auf der linken Seite auf die Option “Netzwerke”. Klicken Sie in den Netzwerknamen “AFG-TESTLAB”. Klicken Sie im oberen Bereich auf die Option “CERTIFICATES”. Klicken dann auf “UPLOAD A ROOT CERTIFICATE”.

Klicken Sie nun auf den Ordner und wählen Sie das Root-Zertifikate von Desktop aus. Klicken Sie anschließen auf “OK”.

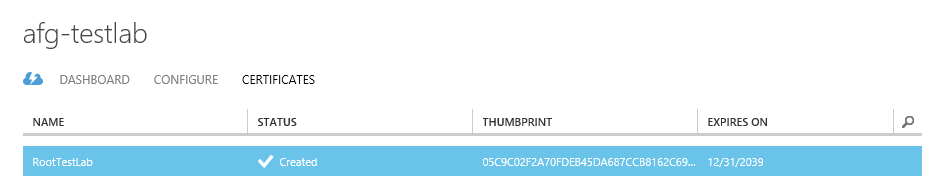

Das Zertifikate sollte nun erfolgreich erstellt worden sein.

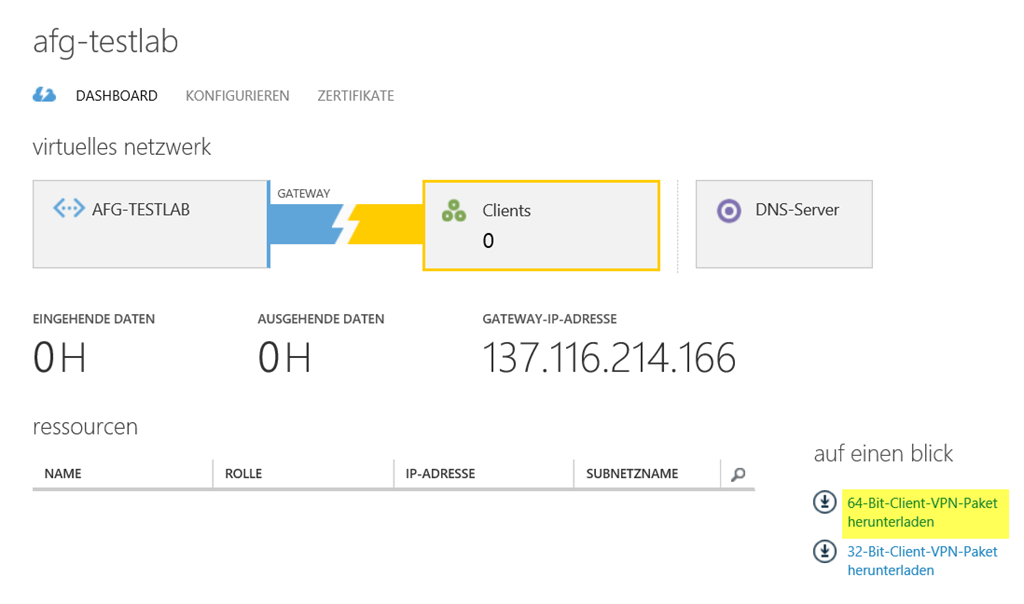

Klicken Sie nun im oberen Bereich auf die Option Dashboard. Wie Sie nun sehen, wird Ihnen die Verbindung gelb angezeigt und der Zertifikathinweis ist verschwunden.. Installieren Sie nun den angebotenen VPN Client auf der unteren rechten Seite.

Da es sich bei dem Client um eine “exe” Datei handelt, können Sie die Installation nicht sofort durchführen, Aus diesem Grund müssen Sie die Datei lokal auf dem Server speichern, bevor Sie diese installieren können. Speichern Sie aus dem Grund die Datei in dem Ordner “Download” ab. Schließen Sie die Warnung, indem Sie auf “Actions” klicken und dann in dem sich darauf öffnenden Fenster die Option “Don’t run this program” auswählen.

![]()

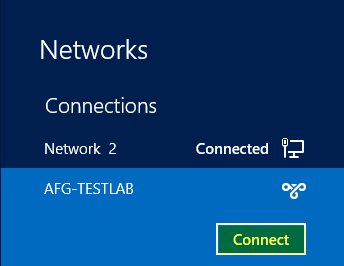

Öffnen Sie den Explorer und wechseln Sie in den Ordner “Download”. Führen Sie einen Doppelklick auf die gespeicherte Datei aus. Bestätigen Sie die Frage, ob Sie den VPN-Client installieren wollen mit “Yes”. Klicken Sie nun im unteren rechten Bereich auf die “Netzwerkverbindung” und klicken Sie nun auf die VPN-Verbindung und wählen Sie die Option “Connect” aus.

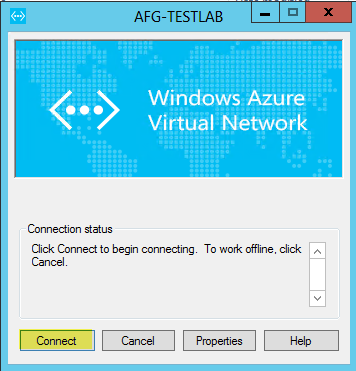

Klicken Sie nun auf die Option “Connect”

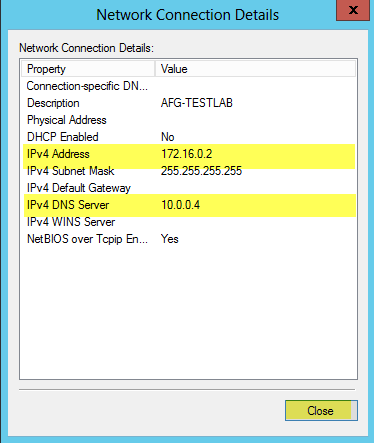

Kontrollieren Sie nun, ob die VPN-Verbindung erfolgreich aufgebaut wurde. Klicken Sie hierzu mit der rechten Maustaste auf die Netzwerkverbindung und wählen Sie dort die Option “Open Network ans Sharing Center”. Klicken Sie auf den Link der VPN-Verbindung und klicken Sie dann auf “Details”. Wie Sie sehen, wurde die Verbindung erfolgreich aufgebaut.

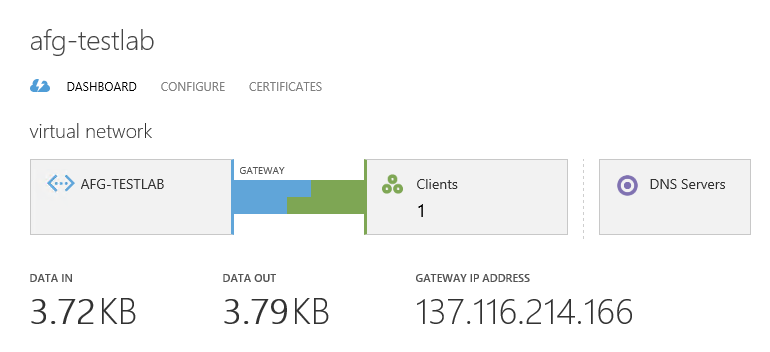

Ebenso können Sie im Dashboard der Netzwerkverbindung kontrollieren, ob die Verbindung erfolgreich aufgebaut wurde.

In meinem nächsten Beitrag werden wir nun einen “Speicher” für die Server anlegen und die jeweiligen Server bereitstellen.