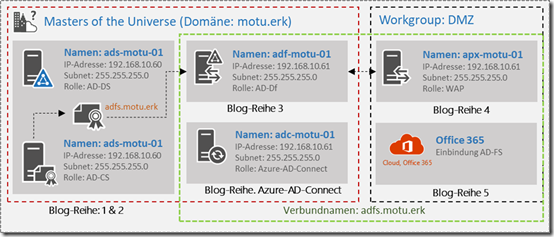

Teil 3 – Project Online–Externer Zugriff über ADFS und WAP

Nachdem wir nun in meinem zweiten Teil zu dieser Blog Reihe den AD-CS Template angelegt haben, werden wir nun in dieser Blogreihe den AD-FS installieren und 20konfigurieren.

Remotedienstverwaltung

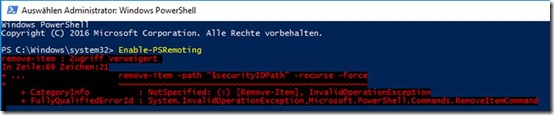

Ein wichtiger Punkt ist bei der Installation unter Server 2016 die Remote-Access vor der Installation des AD-FS durchzuführen. Sollten Sie auf dem AD-FS versuchen den Remote-Access nach der Konfiguration zu aktiveren, erhalten Sie den folgenden Fehler:

Ich habe vor einiger Zeit einen Artikel zu dem Thema „Aktivieren der PowerShell Remote Administration“ geschrieben. Mit dieser Verfahrensweise können Sie den Remote-Access weiterhin aktivieren (Link).

Melden Sie sich ansonsten an dem AD-FS Server an, öffnen Sie die PowerShell als Administrator und geben Sie den Befehl „Enable-RSRemoting“ ein. Die Anzeige müsste dann wie folgt aussehen.

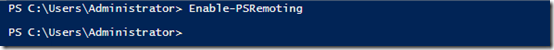

Erstellen eines KDS-Schlüssel

Ab Windows Server 2012 Domänencontrollern benötigt dieser, einen KDS-Stammschlüssel. Nur so ist das Generieren von Kennwörter für ein gMSA (Group Managed Service Account) möglich. Nach der Erstellung wartet der Domänen-Controller bis zu 10 Stunden ab, bevor er das Kennwort für den Account generiert. Damit soll sichergestellt werden, dass das Kennwort generiert wird bevor der gMSA an andere Domänen-Controller repliziert wurde. Das generieren des KDS-Stammschlüssel kann man mit dem Power-Shell Befehl „Add-KdsRootKey –EffectiveImmediately“ durchführen. Um die Wartezeit von 10 Stunden abzustellen kann der Zusatz „Effective time“ verwendet werden. Hieraus ergibt sich der folgende Befehl „Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))“. Melden Sie sich an dem Domänen-Controller (AD-DS) an und öffnen Sie die PowerShell als Administrator. Geben Sie den Befehl ein und klicken Sie auf „Enter“. Ihre Ansicht müsste nun wie folgt aussehen.

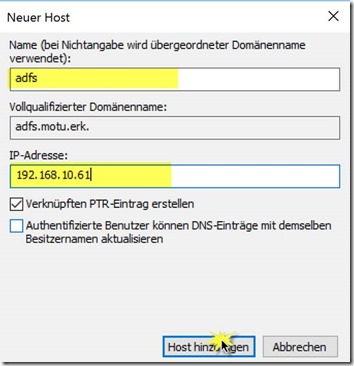

DNS-Eintrag für den ADFS-Server

Der Verbundname meines Adfs-Verbundes soll in meiner Test-Umgebung über den FQDN „adfs.motu.erk“ erreichbar sein. Aus diesem Grund müssen wir noch einen AAA-Eintrag auf den Server setzen, damit der Name auch später aufgelöst werden kann.

Installation des ADFS Dienstes

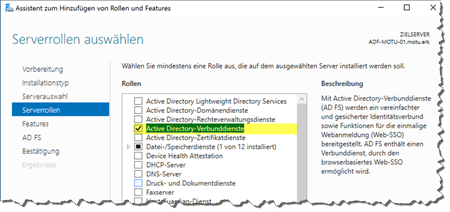

Der Active Directory Federation Server wird als Rolle auf den Windows Server 2012 R2 und 2016 installiert. Um die Breitstellung vorzunehmen, öffnen Sie den Server Manager. Klicken Sie auf „Verwalten“ und wählen Sie im Kontextmenü den Eintrag „Rolle und Feature hinzufügen“.

Belassen Sie bei den Abfragen „Vorbereitung“, „Installationstyp“ und „Serverrolle“ die Standardoptionen und klicken Sie auf „Weiter“. Wählen Sie bei den „Serverrollen“ die Option „Active Directory-Verbunddienste“ und klicken Sie auf Weiter.

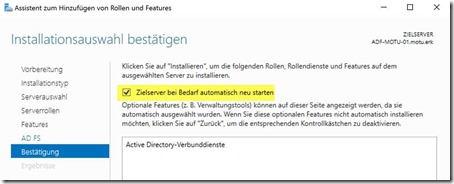

Die Abfragen „Features“ und „AD FS“ können Sie im Standard belassen. Bei der letzten Abfrage „Bestätigungen“ markieren Sie die Option „Zielserver bei Bedarf automatisch neu starten“ und klicken Sie dann unten auf „Installieren“.

Nach der erfolgreichen Bereitstellung wird Ihnen im oberen Bereich des Server-Manager der Hinweis angezeigt, dass der AD-FS eingerichtet werden kann. Bevor wir die Konfiguration durchführen, müssen wir allerdings das Zertifikat für den Server erstellen.

Zertifikate bereitstellen

In meinem zweiten Artikel hatte ich ja schon beschrieben, wie wir ein Zertifikate-Template für den ADFS erstellen und dies dann in der Unternehmenszertifizierungsstelle veröffentlichen. Um das Zertifikat auf dem ADFS-Server anzufordern, gehen wir wie folgt vor.

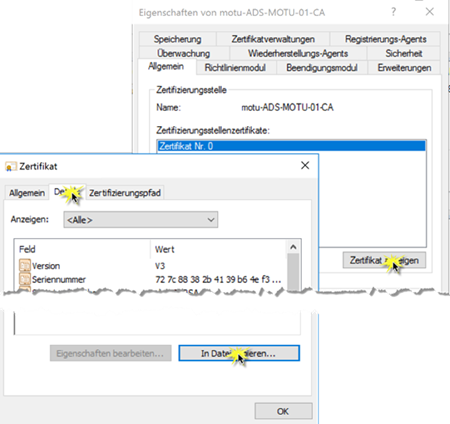

Nachtrag: Bitte beachten Sie, da wir in diesem Beispiel eine eigene Zertifizierungsstelle nutzen, dazu muss auch das Root-Zertifikate auf jedem Computer bekannt sein. Aus diesem Grund sollten Sie das Zertifikate über eine über die entsprechende GPO verteilen. Um dies vorzunehmen, gehen Sie wie folgt vor.

Exportieren Sie als Erstes das Root-Zertifikat. Öffnen Sie das Snap-In Ihrer Zertifizierungsstelle. Klicken Sie auf die Lupe neben dem Start-Button und geben Sie „Zertifizierungsstelle“ ein. Öffnen Sie das Snap-In. Klicken Sie mit der rechten Maustaste auf den Namen Ihrer Zertifizierungsstelle und wählen Sie im Kontext-Menü „Eigenschaften“. Markieren Sie das entsprechende Zertifikate und klicken Sie dann auf den Button „Zertifikat anzeigen“. Klicken Sie dann auf die Registerkarte „Details“ und dort auf den Button „In Datei kopieren“.

Folgen Sie nun dem Assistenten. Geben Sie als exportierende Format „.p7B“ ein und speichern Sie das Zertifikate auf dem Desktop.

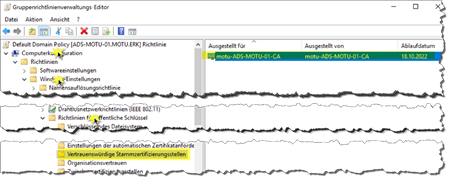

Öffnen Sie danach die Snap-In des Gruppenrichtlinien-Editors. Öffnen Sie die entsprechende Policy. Und Öffnen Sie den Pfad „Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Richtlinien für Öffentlichen Schlüssel“. Klicken Sie mit der rechten Maustaste auf der rechten Seite in die leere Fläche und wählen Sie im Kontextmenü den Eintrag „Importieren“. Folgen Sie dem Assistenten. Wählen Sie das zuvor gespeicherte Zertifikate der Root-CA aus und schließen Sie den Assistenten ab. Die Ansicht müsste nun wie folgt aussehen.

Zertifikat anfordern

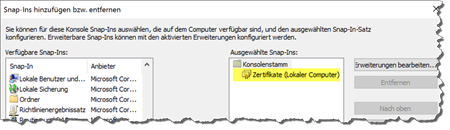

Als Nächstes können wir nun das Zertifikate für unseren Verbund an der CA anfordern. Melden Sie sich hierzu an dem AD-FS an. Öffnen Sie dort eine MMC. Klicken Sie den Button „Lupe“ in der Taskliste und geben Sie „MMC“ ein. Öffnen Sie das angezeigte Snap-In MMC und bestätigen Sie die Sicherheitsabfrage mit „Ja“. Klicken Sie dann auf „Datei“ und wählen Sie im Kontextmenü die Option „Snap-In hinzufügen/entfernen“. Scrollen Sie im linken Bereich ganz nach unten und wählen Sie dort die Option „Zertifikate“. Klicken Sie in der Mitte auf „Hinzufügen“. Sie erhalten nun eine Abfrage, welche Verwaltungsart Sie nutzen wollen. Wählen Sie „Computer-Konto“. Belassen Sie die Einstellung „Lokalen Computer…“ und klicken Sie dann auf fertigstellen. Ihre Ansicht müsste nun wie folgt aussehen.

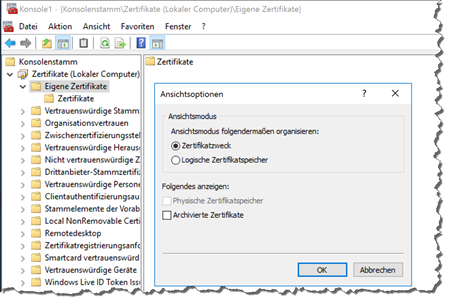

Ändern Sie die Ansicht auf „Zertifikatzweck“. Extrahieren hierzu den Zertifikatsbaum. Klicken Sie mit der rechten Maustaste auf „Eigene Zertifikate“ und wählen Sie im Kontextmenü den Eintrag „Ansichten -> Optionen“. Wählen Sie die Option „Zertifikatzweck“ und klicken Sie dann auf „OK“.

Extrahieren Sie jetzt den Pfad „Konsolenstamm -> Zertifiakte -> Serverauthentifizierung“. Klicken Sie mit der rechten Maustaste auf Zertifikate und wählen Sie im Kontextmenü die Option „Alle Aufgaben -> Neue Zertifikate anfordern“.

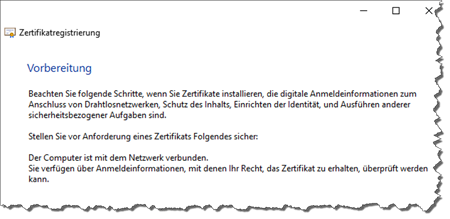

Klicken Sie im Fenster Vorbereitung auf „Weiter“.

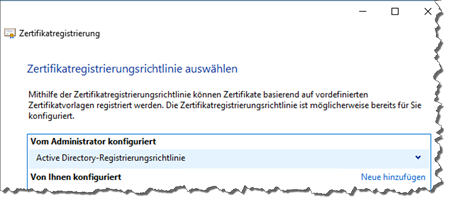

Belassen Sie die Einstellungen in dem Fenster „Zertifkatregistrierungsrichtlinie auswählen“. Und klicken Sie auf „Weiter“.

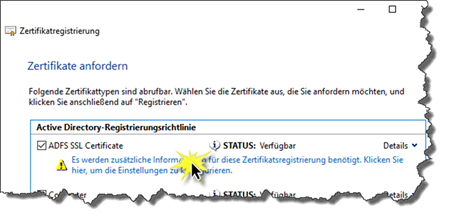

Wählen Sie hier das in Teil 2 erstellte Zertifikate-Template „ADFS SSL-Certifcate“ und klicken Sie anschließend auf „Registrieren“. Wie Ihnen angezeigt wird, müssen wir noch weitere Informationen für das Einrichten des Zertifikates hinterlegen. Klicken Sie auf den angezeigten Link.

Hinweis: Hier gehen viele Artikel im Internet auseinander. Viele besagen, dass ein Wildcard-Zertifikate nicht zulässig ist. Andere installieren mit einem Wildcard-Zertifikate. Ich nehme aus Sicherheitsgründen grundsätzlich ein namenbezogenes Zertifikat.

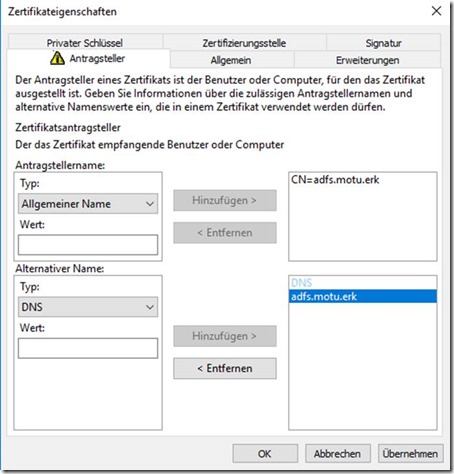

Wählen Sie unter Antragstellername die Option „Anzeigename“ und geben Sie dort den gewünschten Namen ein. In meiner Umgebung soll der ADFS-Server über den FQDN „adfs.motu.erk“ erreichbar sein. Wählen Sie im unteren Bereich unter der Auswahl „Typ“ die Option „DNS“ aus und geben Sie dort ebenfalls den gewünschten Wert ein (adfs.motu.erk). Klicken Sie anschließend auf „OK“ und schließen Sie die Zertifikatsregistrierung ab.

Installation ADFS-Server

Nachdem wir nun das Zertifikate hinterlegt haben, können wir den AD-FS Server einrichten. Hierzu gilt folgende Merkmale. Ein AD-FS Server benötigt immer eine AD-DS-Infrastruktur. Die Bereitstellung kann nur auf einem separaten Server erfolgen. Die Webbereitstellung erfolgt aus Sicherheitsgründen nicht mehr über den IIS sondern über http.sys. Aus diesem Grund wird auch keine Verwaltungskonsole für den IIS bereitgestellt.

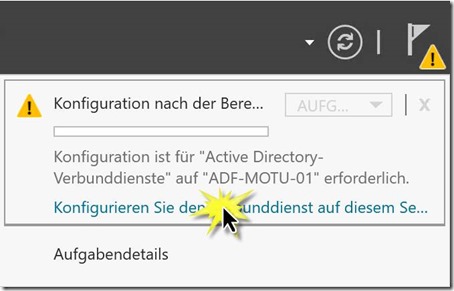

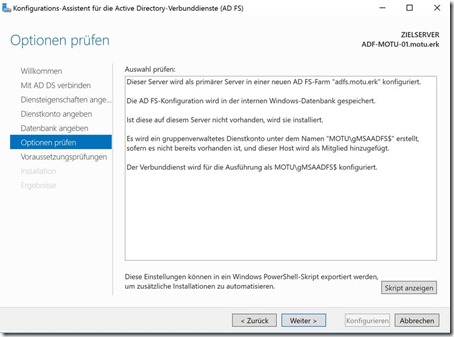

Öffnen Sie den Server-Manager. Klicken Sie auf den angezeigten Hinweis und wählen Sie dann den Link „Konfigurieren Sie den Verbunddienst auf diesem Server“ aus.

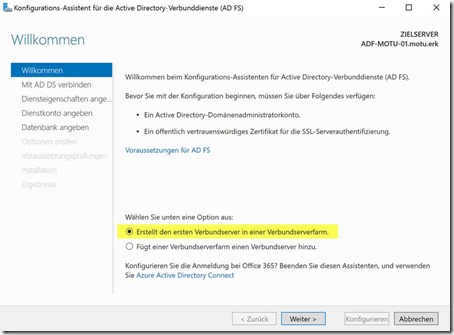

Wählen Sie die Option „Erstellt den ersten Verbundserver in einer Verbundserverfarm“. Klicken Sie anschließend auf „Weiter“.

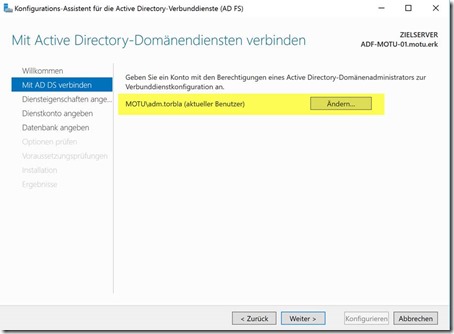

Geben Sie den Benutzer an, der die Berechtigung besitzt die Serverkonfiguration vorzunehmen.

Hinweis: Der Account muss Domänenadministratoren Berechtigungen besitzen.

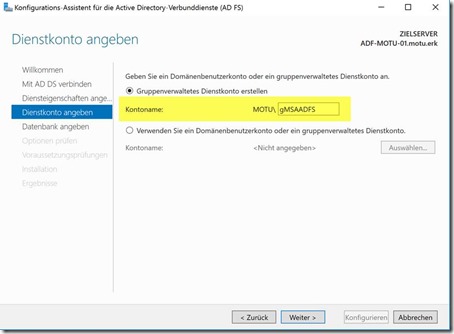

Jetzt erhalten Sie die Möglichkeit ein gMSA-Account (Group Managed Service Account) anlegen zu lassen oder Sie können einen normalen Service Account angeben. Der Vorteil bei dem gMSA-Account ist, dass die Passwortverwaltung über den AD-DS verwaltet wird. Da wir im oberen Bereich den RDS-Key generiert haben, um das Anlegen des Accounts zu beschleunigen, legen wir hier natürlich auch einen gMSA-Account an. Geben Sie den gewünschten Namen ein und klicken Sie dann auf „Weiter“.

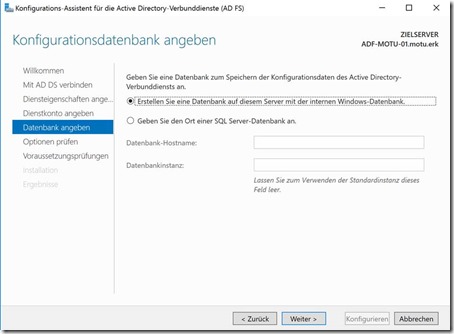

Wie oben schon beschrieben, benötigen wir ab einer bestimmten Unternehmensgröße einen SQL-Server. In meinem Fall reicht die Express Version vom SQL Server.

Prinzipiell können Sie die Bereitstellung über die PowerShell durchführen. Hier könnten Sie das Script herunterladen.

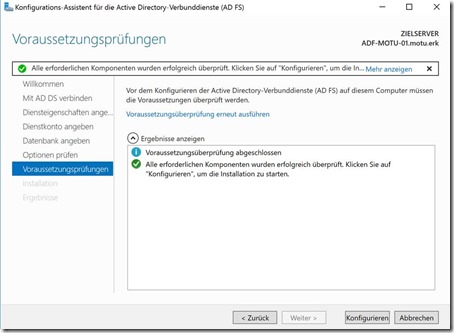

Nachdem die Voraussetzung geprüft wurden, können wir die Installation beginnen.

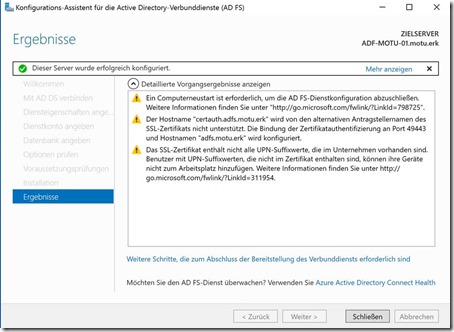

Die Breitstellung sollte nun wie folgt abgeschlossen sein.

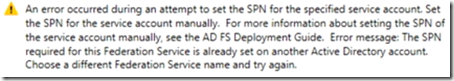

Hinweis: Die Hinweise sind für mein Vorhaben völlig in Ordnung. Allerdings kann es hier zu einer Meldung kommen „An error accurrend during an attempt to set SPN…“.

Setzen Sie hier den SDN von Hand. Öffnen Sie einen CMD-Promb und geben Sie den folgenden Befehl ein: „setspn –a host/localhost domäne/gMSA-Name“ ein. Danach sollte das Problem behoben sein.

Überprüfung der Installation

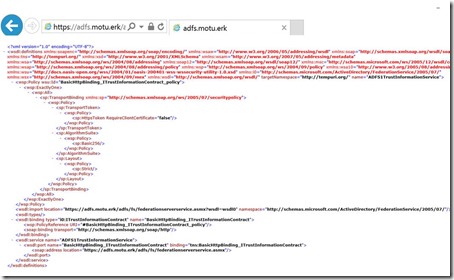

Öffnen Sie den Browser auf den ADFS-Server und geben Sie den folgenden Link ein: „https://adfs.motu.erk/adfs//fs//federationserverservice.asmx“ Sie sollten nun das XML-Schema sehen.

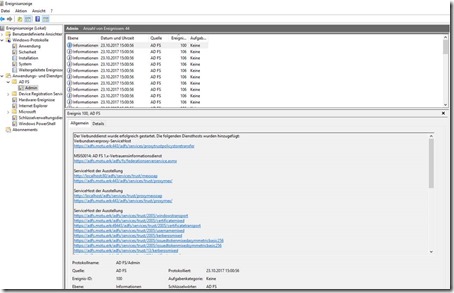

Ob die Bereitstellung erfolgreich durchgeführt wurde, können Sie auch im Event-Log überprüfen. Öffnen Sie hierzu den Event-Log und extrahieren Sie den Ordnerbaum bis zu „Anwendungs- und Dienstprotokolle“. Überprüfen Sie, ob der Eintrag 100 existiert.

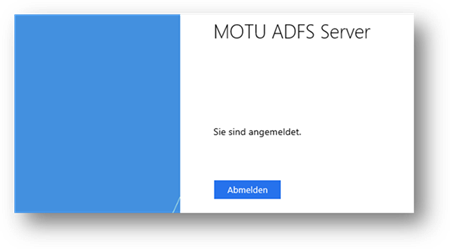

Testen Sie ebenfalls, ob Sie sich an der Seite anmelden können. Geben Sie hierzu den folgenden Link in Ihrem Browser ein (https://adfs.motu.erk/adfs/ls/IdpInitiatedSignon.aspx). Passen Sie innerhalb des Links, den von mir verwendeten FQDN an Ihrem FQDN an. Geben Sie den Benutzer (bob@motu.erk] und die entsprechenden Anmeldeinformationen ein. Die Ansicht sollte nun wie folgt aussehen.

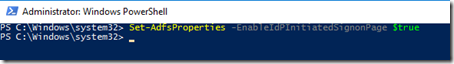

Hinweis: Sollten Sie die ADFS-Server unter Windows Server 2016 bereitstellen, so müssen Sie vor dem Test den PowerShell Befehl „Set-AdfsProperties -EnableIdPInitiatedSignonPage $true“ ausführen. In der Standardinstallation wird die Seite Login-Seite „idpinitiatedsignon“ deaktiviert.