Installation des Sensitivity Labels Scanner

Solltest Du einmal den Sensitivity Scanner für die automatische Dokumentenklassifizierung für einen Fileserver bereitstellen müssen, wirst Du relativ schnell feststellen, dass Du zwar hierzu viele Anleitungen im Internet findest, die Anleitungen aber fast alle nicht mehr auf die aktuellen Gegebenheiten aufbauen. Dies liegt daran, dass viele Anleitungen immer noch auf das alte Azure Information Protection Portal aufbauen, nicht aber die neue Integration des neuen Compliance Portals berücksichtigen.

In diesem Blog möchte ich Dir eine Anleitung geben, wie Du den Label Scanner bereitstellen kannst, um Files auf dem On-Premise Server mit einem gewünschten Label zu klassifizieren.

Hinweis: Bitte beachte, dass Du für die Nachstellung dieses Beispiels die entsprechenden Lizenzen benötigst um das „Sensitivity Labeling“ zu benutzen.

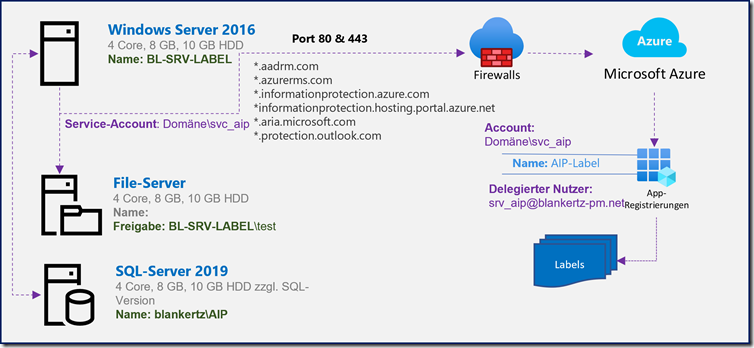

Infrastruktur

Für die Installation des Scanners benötigts Du einen Server mit mindestens 4 Cores und 8 GBIT RAM und einen Festplattenplatz von ca. 10 GB. Allerdings handelt es sich hierbei um die Mindestanforderungen, aus meiner Erfahrung solltest du den Server ein wenig besser ausstatten. Bitte achte auch darauf, dass alle Updates auf dem Server installiert wurden. Ebenfalls benötigst Du einen SQL Server bzw. eine SQL Instanz. Du kannst zwar hier auch die Bereitstellung des SQL-Servers auf den gleichen Server wie den Scanner durchführen, ich empfehle dir aber eine separate Instanz zu nutzen. Ebenfalls solltest Du die Ports http (80) und https (443) für die URL’s *.aadrm.com, *.azurerms.com, *.informationprotection.azure.com, *.informationprotection.hosting.portal.azure.net, *.aria.microsoft.com und *.protection.outlook.com freigeben. Dann benötigst Du einen Service Account in der On-Premise Umgebung. In meinem Beispiel svc_aip. Dieser Service Account benötigt auf dem entsprechendem File-Server die Berechtigungen „Lesen, Schreiben & Ändern“, sowie lokale Administratorrechte, um die Installationen durchzuführen. Diese kannst Du dann zu einem späteren Zeitpunkt wieder entfernen. Auf dem SQL-Server benötigt der Service Account die Berechtigung „SysAdmin-Rechte“.

Installation Azure Information Protection Client

Öffne die Downloadseite https://aka.ms/AIPClient, um den Information Protection Client herunterzuladen. Hier hast du die Möglichkeit die Installationsdateien “AzInfoProtection_UL.exe” oder “AzInfoProtection_UL.msi” herunterzuladen. Wähle hier die gewünschte Datei aus und lade die entsprechende Datei auf den Scan-Server herunter. Führe anschließend die Installation auf dem Scan-Server durch. Nach der Installation stehen die benötigten PowerShell Befehle zur Verfügung.

Erstellen der Azure AD App-Registrierung für den Scanner

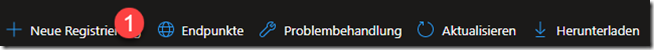

Melde Dich am Azure Portal an (https://portal.azure.com). Klicke hier auf Azure Active Directory. Wähle auf der linken Seite die Option „APP-Registrierungen“. Klicke im oberen Bereich auf die Option „Neue Registrierung (1)“.

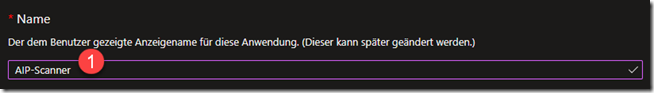

Gebe einen Namen für die App-Registrierung ein. Bsp.: “AIP-Scanner (1)”.

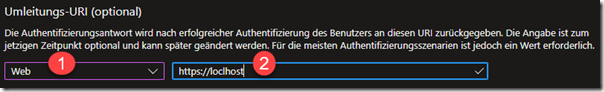

Gebe als nächstes die Umleitungs-URL ein. Wähle hierzu die Option „Web (1)“ und trage als Link „https://localhost (2)“ ein. Klicke anschließend im unteren Bereich auf den Button „Registrieren“.

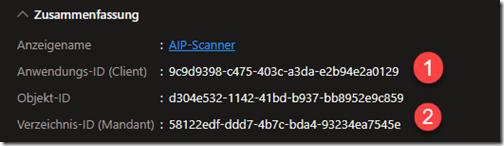

Wichtig: Notiere dir danach die Anwendungs-ID und die Verzeichnis-ID. Dies benötigst du zu einem späteren Zeitpunkt um die AIP-Authentifikation zu setzen.

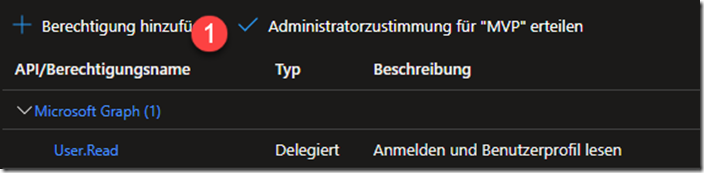

Als nächstes musst Du die API-Berechtigungen für die Delegierung einrichten. Klicke hierzu auf der linken Seite auf die Option „API-Berechtigungen“. Klicke dann in der Mitte auf den Button „Berechtigung hinzufügen (1)“.

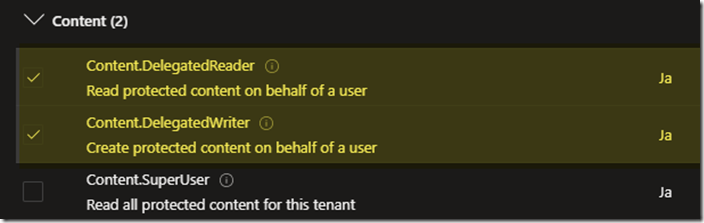

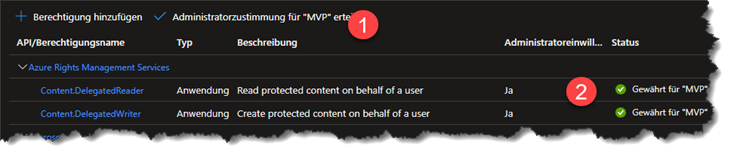

Klicken auf die Kachel „Azure Rights Management Service“. Klicke auf die Option „Anwendungsberechtigungen“. Wähle die Optionen Content.DelegatedReader und Content.DelegatedWriter aus.

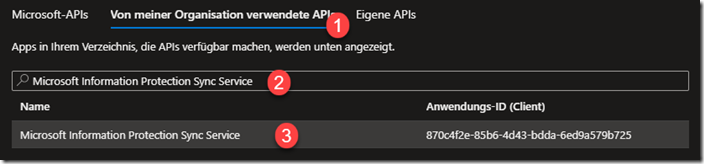

Klicke erneut auf „Berechtigungen hinzufügen (1)“ und wähle im oberen Bereich diesmal die Option „Von meiner Organisation verwendete APIs (1)“ aus. Gebe im Suchfeld den Namen „Microsoft Information Protection Sync Service (2)“ ein. Klicke anschließend auf den angezeigten Service (3).

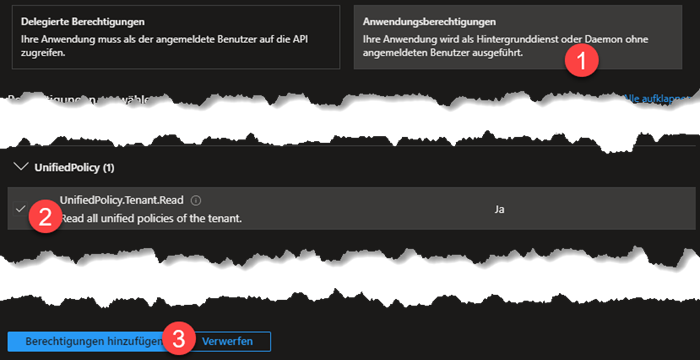

Klicke auf die Option „Anwendungsberechtigungen (1)“ und wähle dann die Berechtigung „UnifiedPolicy.Tenant.Read (2)“ aus. Klicke im unteren Bereich auf die Option „Berechtigung hinzufügen“.

Als nächstes musst Du den administrativen Zugriff auf die eingerichteten Berechtigungen erteilen. Klicke hierzu auf den Button „Administratorzustimmung für „Organisation“ erteilen (1)“. Die erfolgreiche Gewährung wird dir in der Spalte „Status (2)“ angezeigt.

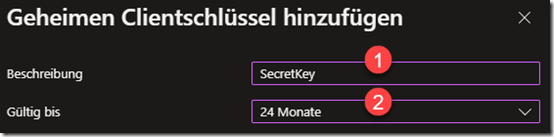

Im letzten Schritt musst du jetzt noch ein Zertifikat erstellen. Klicke auf der linken Seite die Option „Zertifikate & Geheimnisse“. Klicke dann in der Mitte auf die Option „Geheime Clientschlüssel“ und wähle darunter die Option „Neuer geheimer Clientschlüssel“. Gebe hier eine Beschreibung ein (1) und dann wähle die gewünschte Laufzeit bis zum Ablauf des Zertifikates aus. Hier habe ich eine Laufzeit von „24 Monate (2)“ ausgewählt.

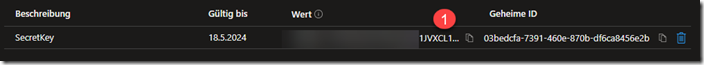

Wichtig! Nun musst du dir den Wert aus der Spalte „Wert (1)“ in eine Textdatei kopieren und sichern. Hier ist die einzige Möglichkeit den Key einzusehen! Diesen benötigst du zu einem späteren Zeitpunkt, um den Authentifizierungstoken einzurichten.

Damit hast Du die App-Registrierung abgeschlossen.

Anlegen des Scan-Clusters

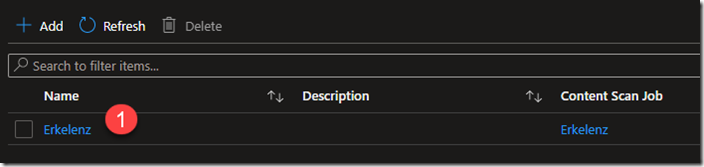

Wechsel im Azure-Portal in die Rubrik „Azure Information Protection“. Klicke in dem Seitenmenü auf „Clusters“. Klicke im oberen Bereich auf „Hinzufügen“. Gebe ein gewünschten Clusternamen ein. Sollten mehrere Cluster benötigt werden, so solltest Du auch eine Beschreibung eintragen. Klicke anschließend im oberen Bereich auf „Speichern“.

Einrichten des Scanners

Wechsel jetzt auf den Windows Server und öffne die PowerShell. Um den Scanner einzurichten gibst Du den folgenden Befehl ein.

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>

Hierzu eine kurze Erläuterung welche Werte du den Parametern hinzufügen musst. Für die Option “SQLServerInstance” gibst du den entsprechenden Server mit der verwendeten Instanz ein („blankertz\AIP„). Für die Option -Profil wird der zuvor angelegte Clusternamen genutzt („Erkelenz“). Wichtig dabei ist, dass Du die Anführungszeichen mit angibst. Nach der Installation des Clients wird auf dem SQL-Server die Datenbank „AIPScannerUL_Clusternname“ angelegt.

Hinweis: In der Datenbank werden auch die gescannten Dateien gespeichert. Diese eignet sich dadurch hervorragend zum Troubleshooting. Gebe hierzu in einer neuen Abfrage den Befehl Select * from ScannerFiles ein, um dir zum Beispiel die gescannten Dateien anzeigen zu lassen.

Authentifizierungstoken einrichten

Um dem Scanner-Account die Nutzung der zuvor angelegten App-Registrierung zu gestatten, muss ein Token eingerichtet werden. Dies wird von Seiten der PowerShell auf dem Scan-Server durchgeführt. Öffne hierzu die PowerShell als Administrator auf dem Scan-Server. Gebe dann hierzu den folgenden Befehl ein:

$pscreds = Get-Credential Contoso\AIP-ServiceAccount

Set-AIPAuthentication -AppId „<CLIENTID>“ -AppSecret „<SECRET>“ -DelegatedUser aipscanner@contoso.com -TenantId „<TENANTID>“ -OnBehalfOf $pscreds

Für den Parameter -AppID trägst Du die Anwendungs-ID aus der registrierten App ein. Bei dem Parameter -AppSecret trägst Du den geheimen Schlüssel ein, den du dir zuvor gesichert hast. DelegatedUser, hier trägst du den Benutzer auf der Cloud-Seite ein, der ebenfalls den Labels zugewiesen ist. Bei dem letzten Parameter -Tenatid, trägst Du die obere -Tenatid aus dem angelegten App ein

Wichtig! Dieser User muss den entsprechenden Labels zugewiesen sein. Ansonsten werden zwar die Dateien vom Scanner gelesen aber nicht gelabelt.

Anlegen der Inhaltsprüfung

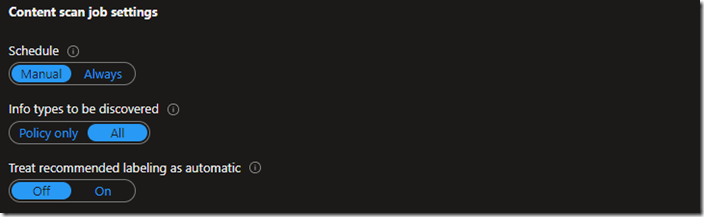

Lege als nächstes eine Inhaltsprüfung an. Wechsel hierzu wieder in das Azure-Portal und öffne die Rubrik „Azure Information Protection“. Klicke auf der linken Seite auf „Aufträge zur Inhaltsüberprüfung“. Klicke dann im oberen Bereich auf „Hinzufügen“. Gebe einen Namen und eine Beschreibung für die Inhaltsprüfung an. Solltest du die ständige Überprüfung von Dateien auf dem Fileserver wünschen zu setze den Schieberegler unter Zeitplan auf „Immer“.

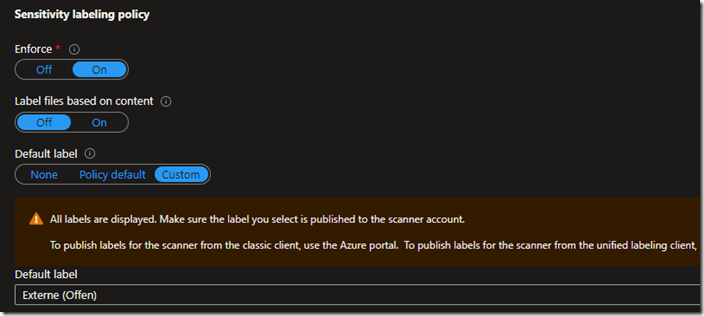

Gebe unter der Rubrik „Richtlinie für Vertrauensstellungen“ das Verhalten des Scanners an. In der Umgebung sollen alle Dokumente, die kein Label erhalten automatisch mit dem „Internen“ Label markiert werden. Hier wurden die folgenden Einstellungen vorgenommen.

Bei den Dateieinstellungen wurden folgende Einstellungen vorgenommen.

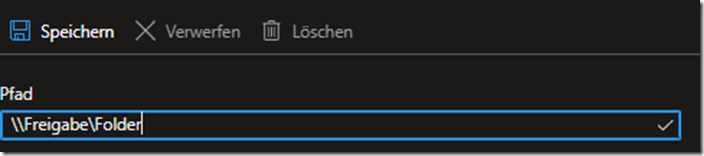

Speichere nun die Einstellungen, erst dann kann man die Repository einrichten. Öffne erneut die gerade angelegte Inhaltsprüfung und klicke dann auf den Link „Repository“. Klicke im oberen Bereich auf „+ Hinzufügen“ Hier muss du jetzt nur noch die Freigabennamen eintragen.

Hinweis: Hier kann für jede Repository eine gesonderte Einstellungen für die Inhaltsprüfung vorgenommen werden.

Starten des Scanner und Troubleshooting

Um den Scanner zu starten wechselst du wieder auf den Scan-Server. Öffne erneut die PowerShell als Administrator. Gebe jetzt den Befehl Start-AIPScan ein. Solltest Du schon einen Scan durchgeführt haben, dann kannst Du mit dem Befehl „Start-AIPScan -Reset“, eine komplette neue vollständige Suche anstoßen. Normalerweise läuft die Suche inkrementell. Während der Scanner läuft, kannst Du mit dem Befehl Get-AIPScannerStatus dir aktuellen Status des Vorgangs anschauen. Um dir die aktuelle Configuration des Scanners anzuschauen, kannst Du den Befehl Get-AIPScannerConfiguration nutzen. Die aktuelle Repository kannst du dir mit dem Befehl Get-AIPScannerRepository anzeigen lassen. Den Befehl Start-AIPScannerDiagnostics kannst du nutzen, um die aktuellen Einstellungen zu überprüfen. Den Service AIP-Scanner-Dienst kannst du mit dem Befehl Restart-Service AIPScanner neu starten.