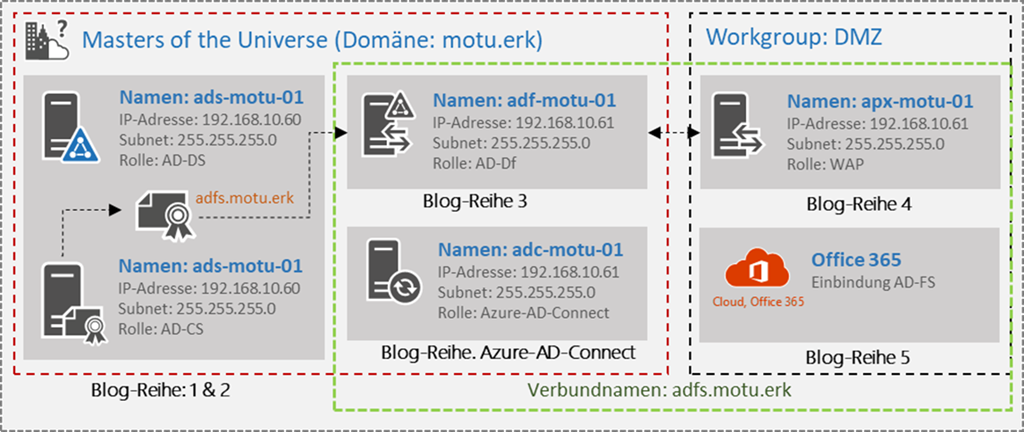

So, nun haben wir es geschafft. Wir haben in unserem zweiten Teil dieser Blogreihe ein Zertifikattemplate angelegt. Im dritten Teil haben wir den AD-FS Server installiert und auf die korrekte Installation überprüft. Im vierten Teil haben wir den Web Application Server bereitgestellt. Fassen wir noch einmal kurz zusammen, was eigentlich der Sinn von unserer AD-FS Infrastruktur sein soll. Wir möchten erreichen, dass Single-Sign-On (SSO) für unseren Project Online Tenant funktioniert. Hierzu benötigen wie allerdings auch Azure-AD-Connect. Um dieses Vorhaben weiter zu fokussieren, benötigen wir allerdings auch Azure-AD-Connect. Die Bereitstellung habe ich ebenfalls hier in meinem Blog Beschrieben (Atrikel1 und Artikel2). Eigentlich alles perfekt – allerdings müssen wir nun Office 365 bzw. dem Azure-AD mitteilen, dass wir gerne unseren AD-FS für die Authentifizierung nutzen wollen.

Hinweis: In der neuen Azure-AD-Connect Version wird die Bereitstellung von AD-FS und dem entsprechenden Proxy mit angeboten. Die Bereitstellung muss aber nicht über Azure-Connect erfolgen. Sie müssen sogar aufpassen, sollten Sie schon eine AD-FS Infrastruktur nutzen, wird diese von Tool überschrieben. Sollten Sie sich für die Bereitstellung über Azure-AD-Connect entscheiden, müssen Sie sicherstellen, dass Sie auf allen Server den Remote-Access über „Enable-PSRemoting“ erlaubt haben und die entsprechenden Firewall-Richtlinien erlauben.

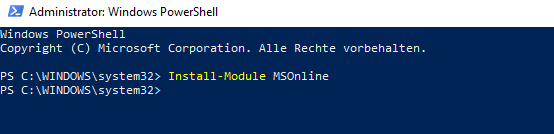

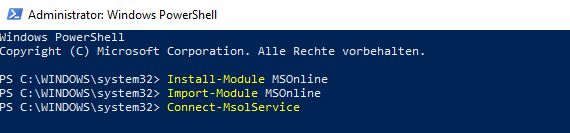

Die Aktivierung, der Authentifizierung auf Federated erfolgt über die Powershell. Hierzu muß das Modul „MSOnline“ installiert sein. Dies können Sie relativ einfach über die PowerShell oder der PowerShell ISE mit dem Befehl „Install-Module MSOnline“ durchführen. Öffnen Sie hierzu die PowerShell – oder die PowerShell ISE als Administrator und geben Sie den Befehl ein.

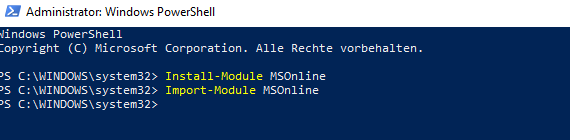

Als nächstes müssen wir das Modul laden. Geben Sie hierzu den Befehl „Import-Module MSOnline“ ein.

Nun stellen Sie die Verbindung zu Ihrem Office 365 Tenant her. Nutzen Sie hierzu den Befehl „Connect-MSOService“ ein.

Geben Sie nun die Informationen für die Anmeldung ein.

Hinweis: Bitte beachten Sie, dass Sie für die weiteren Konfigurationen die Berechtigung des Globaladministrator besitzen müssen.

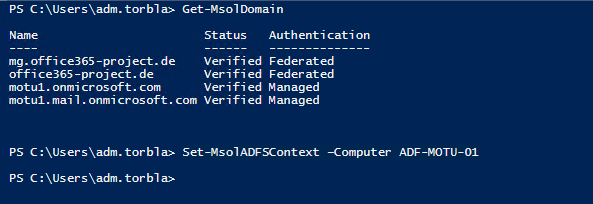

Prüfen Sie als Erstes die aktuelle Konfiguration. Geben Sie hierzu den Befehl „Get-MsolDomain“ ein. Wie Sie erkennen können, sind in meinem Fall bei den Domänen „office365-project“ und der Subdomäne „mg-project365-project.de“ als Authentication „Federated“ aktiviert. Bei Ihnen wird bei meiner routebaren Domäne motu1.microsoft.com „Managed“ stehen. Dies bedeutet, dass Azure bzw. Office 365 die Authentifizierung vornimmt. Als Erstes müssen wir nun Office 365 bzw. Azure mitteilen, wie der ADFS Server heißt. Dies können Sie über den Befehl „Set-MsolADFSContext –Computer ADF-MOTU-01“ durchführen.

Wichtig: Die Abfragen werden über Kerberos ausgehandelt. Hier ist zu beachten, dass Kerberos genau auf die Schreibweise (Case sensitive) achtet. Achten Sie genau auf die Schreibweise des Servernamens – dies kann Ihnen viel Zeit bei der Fehersuche ersparen.

Im letzten Schritt geben Sie nun noch die Domäne an, für welche die Federation gelten soll. In meinem Beispiel „office365-project.de“. Hierzu nutzen Sie den Befehl „Convert-MSOLDomainToFederated –Domainname office365-project.de“ ein. Kontrollieren Sie erneut mit dem Befehl „Get-MsolDomain“.

Es ist soweit. Wir können nun unsere Konfiguration testen. Melden Sie sich an einem Rechner an und geben Sie die https://portal.office.com/ ein. Nachdem Sie nun den Benutzer eingegeben haben, prüft Office 365 die Authentifizierungsmethode und lenkt Sie automatisch auf die ADFS Seite.

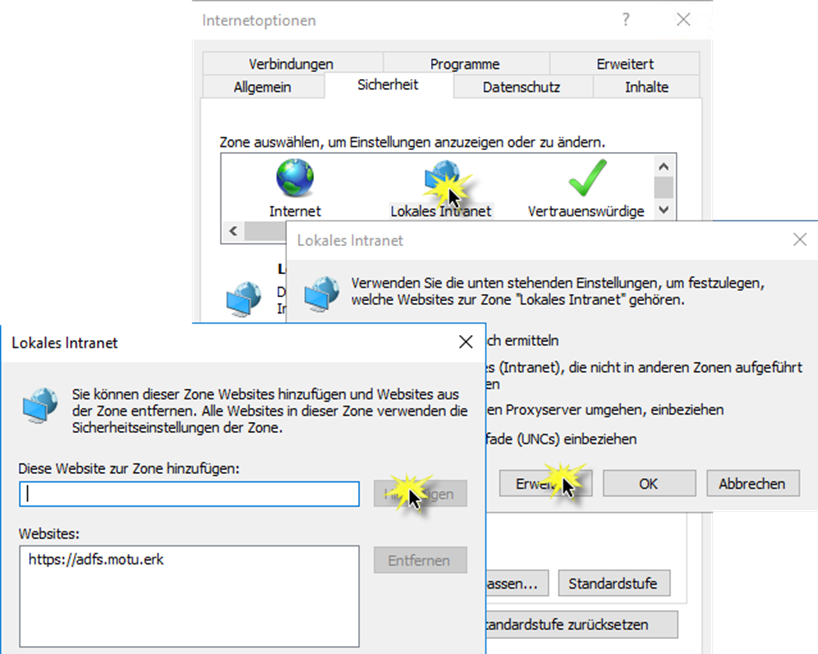

Aber wollen wir das? War hier nicht die Rede von SSO (Single Sign-On). Um den gewünschte Effekt zu erhalten, müssen wir nun noch unsere Verbundseite (adfs.motu.erk) zu den vertrauenswürdigen Internetseiten innerhalb des lokalen Intranets erhalten.

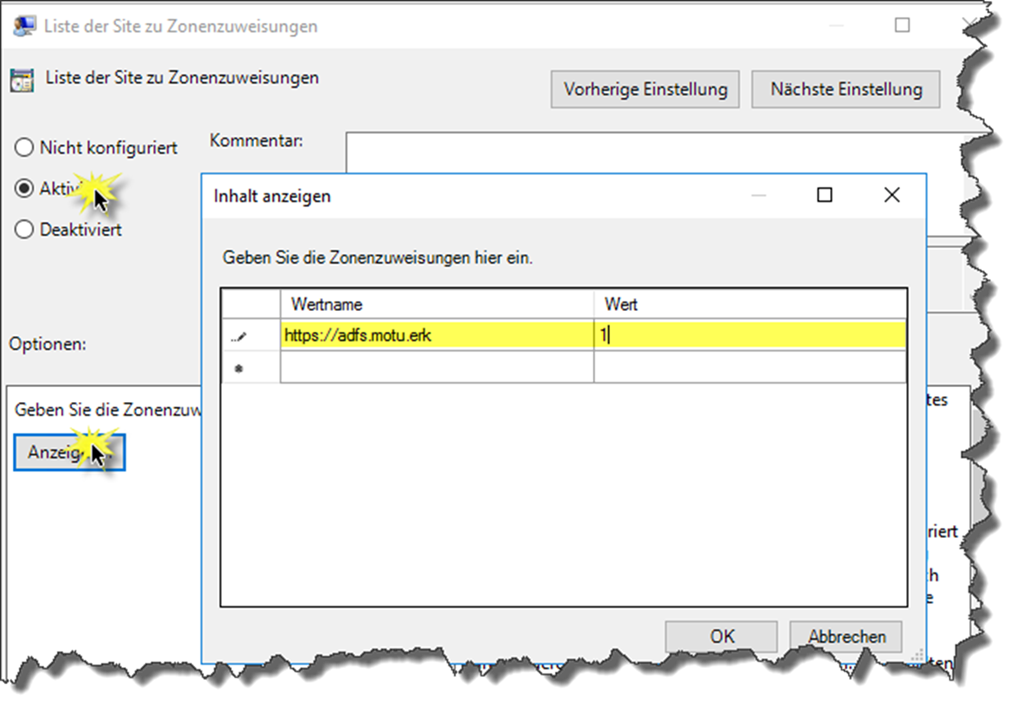

Tipp: Damit Sie im Unternehmen nicht jeden Client von Hand anpacken müssen, empfiehlt es sich die Zone über die GPO zu verteilen. Hierzu öffnen Sie die Gruppenrichtlinie „Benutzerkonfiguration -> Richtlinien -> Administrative Vorlagen -> Windows-Komponenten -> Internet Explorer -> Internetsystemsteuerung -> Sicherheitsseite“. Wählen Sie dort die GPO „Liste der Site zu Zonenzuweisung“. Geben Sie den Namen der Seite des ADFS-Verbundes ein und den Wert 1 für Intranet.