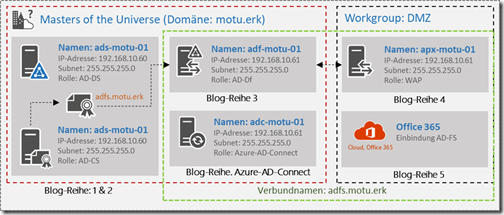

Nun sind wir fast am Ende unsere Reihe angekommen. Im ersten Teile haben wir den AD-DS (Active Directory Domain Service) bereitgestellt, sowie den AD-CS (Active Directory Certificate Services) installiert und das entsprechende Zertifikat für den AD-FS Service veröffentlicht. Im dritten Teil haben wir dann den AD-FS Server installiert. Nun werden wir in diesem Beitrag den Microsoft Web Application Proxy (WPA) in der Infrastruktur bereitstellen.

Bitte beachten Sie, dass der WAP kein Mitglied unsere Domäne ist. Normalerweise sollte der Server in der DMC stehen. Da der Server kein Mitglied ist, müssen wir als Erstes das Zertifikate aus unserem AD-FS Server auf den WAP kopieren.

Zertifikat kopieren

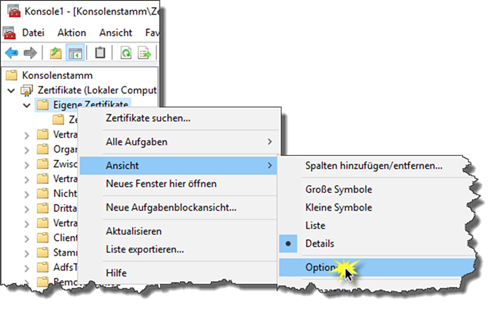

Da wir das Zertifikate auf den WAP kopieren müssen, haben wir das Template damals eingerichtet, dass der Public-Key mit exportiert werden kann. Melden Sie sich als Erstes auf dem AD-FS Server an. Öffnen Sie eine „MMC“. Klicken Sie hierzu auf die Lupe neben dem Start-Button und geben Sie „MMC“ ein. Fügen Sie nun das Snap-In „Zertifkate“ ein. Klicken Sie hierzu auf Datei und wählen Sie im Kontext-Menü den Eintrag „Snap-In“ aus. Scrollen Sie auf der linken Seite ganz nach unten und wählen Sie dort „Zertifikate“ aus. Klicken Sie danach in der Mitte auf den Button „Hinzufügen“. Als Gültigkeitsbereich für die Verwaltung der Zertifikate geben Sie „Computerkonto“ ein. Belassen Sie die Einstellung „Lokaler-Computer. Bestätigen Sie nun Ihre Angaben mit „OK“. Wechseln Sie nun die Ansicht auf Zertifikatzweck. Extrahieren Sie hierzu den Ordnerbaum bis auf „Eigene Zertifikate“. Klicken Sie mit der rechten Maustaste auf den Ordner „Eigene Zertifikate“. In dem öffnenden Kontextmenü wählen Sie die Option „Ansicht -> Optionen“. Wählen Sie dort die Ansicht „Zertifikatzweck“

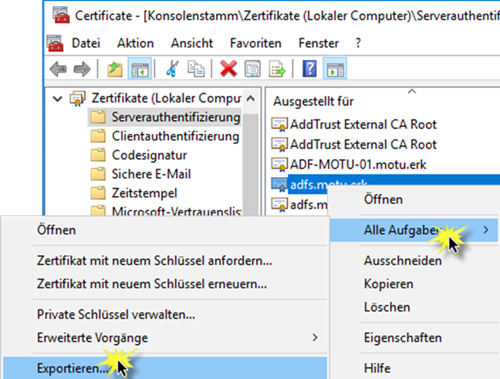

Extrahieren Sie nun das Zertifikate. Klicken Sie nun auf den Ordner „Serverauthentifizierung“ und suchen Sie das in Teil 3 hinzugefügte Zertifikate. In meinem Beispiel „adfs.motu.erk“. Klicken Sie dann mit der rechten Maustaste auf das Zertifikat und wählen Sie im Kontextmenü die Option „Exportieren“ unter „Alle Aufgaben -> Exportieren“.

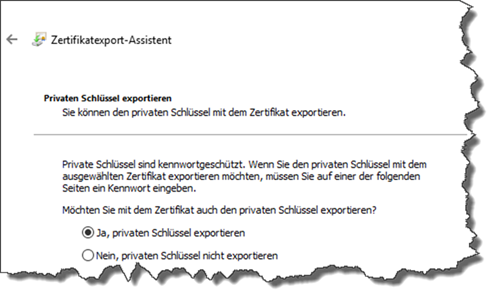

Nun öffnet sich der Assistent zum exportieren des Zertifikats. Klicken Sie im Willkommens-Fenster auf „Weiter“. Wählen Sie nun aus, dass Sie den privaten Schlüssel mit exportieren wollen. Klicken Sie dann auf „Weiter“.

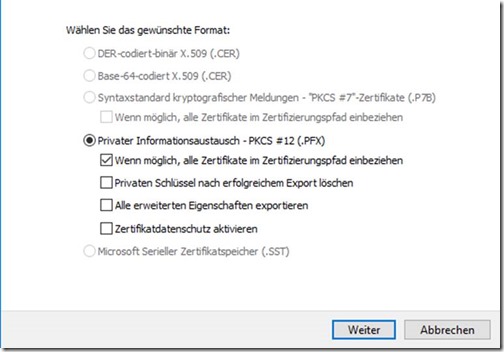

Belassen Sie in dem sich nun folgenden Fenster bei den Standardeinstellungen „Privater Informationsaustausch – PKCS#12 (.PFX). Klicken Sie auf „Weiter“.

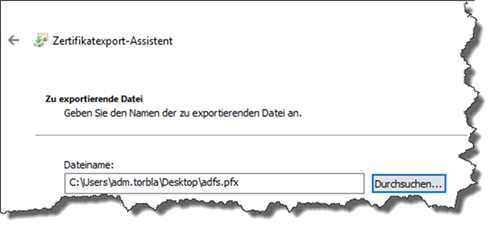

Vergeben Sie nun ein sicheres Kennwort. Geben Sie nun den Speicherort für die Export-Datei ein.

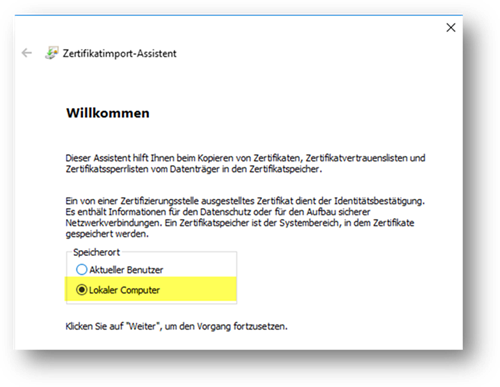

Schließen Sie den Assistenten ab, indem Sie auf „Fertig stellen“ klicken. Kopieren Sie das Zertifikate anschließen auf den Web-Application-Proxy (WAP). Legen Sie hierzu auf dem Laufwerk C:\ auf dem Server WAP einen Ordner „Cert“ an und kopieren Sie das Zertifikat in den Ordner. Melden Sie sich auf dem WPA Server an und führen Sie nun einen Doppelklick auf das Zertifikat aus. Klicken Sie beim „Willkommen-Fenster“ auf „Weiter“. Wählen Sie nun aus, dass Sie das Zertifikate dem Computer hinzufügen wollen.

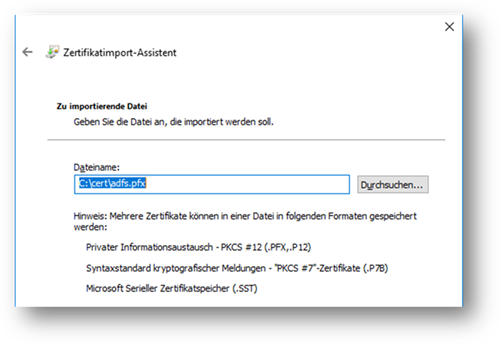

Klicken Sie auf „Durchsuchen“ und wechseln Sie in den Ordner in dem wir das Zertifikat kopiert haben und wählen Sie dieses aus. Klicken Sie anschließend auf „Weiter“.

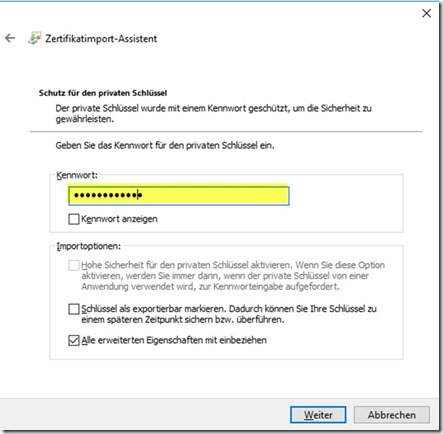

Geben Sie nun das Kennwort, welches Sie bei dem „Export“ verwendet haben ein. Klicken Sie auf „Weiter“.

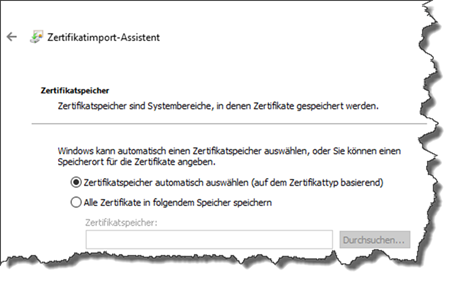

Geben Sie an, dass das Zertifikat automatisch dem entsprechenden Speicherort hinzugefügt werden soll.

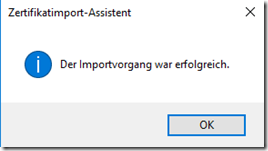

Klicken Sie im letzten Fenster auf „Fertig stellen“.

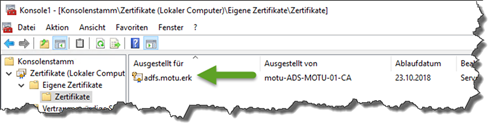

Überprüfen Sie nun, ob das Zertifikate auch ordnungsgemäß bereitgestellt wurde. Öffnen Sie hierzu eine MMC. Klicken Sie auf Datei und wählen Sie in dem Kontext-Menü den Eintrag „Snap-In hinzufügen/entfernen“ aus. Scrollen Sie ganz nach unten und wählen Sie dort die Option „Zertifikate“. Geben Sie als Verwaltungsort „Computerkonto“ an und klicken Sie auf „Weiter“. Da Sie die Ansicht für den aktuellen Computer nutzen wollen, klicken belassen Sie die Einstellung „Lokalen Computer…“ und klicken Sie auf „Fertig stellen“. Extrahieren Sie nun den Ordnerbaum „Zertifikate -> Eigene Zertifikate -> Zertifikate“ aus. Wie Sie sehen, wurde das Zertifikate installiert.

Schließen Sie nun wieder die Konsole. Bei Bedarf sollten Sie diese speichern.

DNS-Einträge

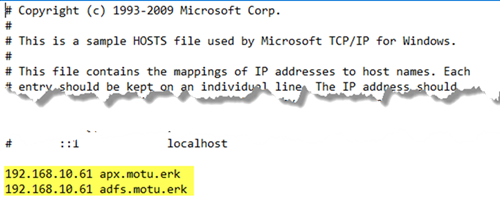

Wie wir uns erinnern, steht der WAP-Server meistens in einer DMZ. So auch in meinem Lab. Aus diesem Grund ist der Server kein Mitglied in meiner Domäne. Allerdings muss die Namensauflösen zum AD-FS (adf-motu-01) und zum Verbundnamen (adfs.motu.erk) funktionieren. Sollten Sie in IhrerUmgebung keine Möglichkeit haben die beiden Namen über DNS anzusprechen, so müssen Sie die entsprechenden DNS-Eintrage in der lokalen Host-Datei eintragen. Ebenfalls muss der WAP (apx-motu-01) in Ihrem DNS eingetragen werden. Sollten Sie beide Namen in die Host-Datei eintragen wollen, so klicken Sie wieder in die Lupe neben dem Start-Button und geben Sie „Notepad“ ein. Klicken Sie die rechten Maustaste und wählen Sie im Kontextmenü die Option „Als Administrator ausführen“. Öffnen Sie die Host-Datei unter „C:\Windows\System32\drivers\etc“. Tragen Sie hier im unteren Bereich beide Namen mit den entsprechenden IP-Adressen ein.

Installation WAP

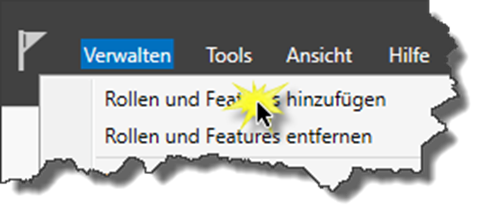

Als nächstes, können wir nun den Web Application Proxy in Betrieb nehmen. Hierzu öffnen Sie den Server Manager. Klicken Sie im oberen Bereich auf „Verwalten“ und wählen Sie im Kontextmenü die Option „Rollen und Features hinzufügen“.

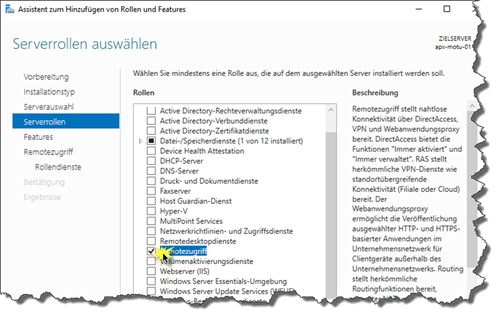

Belassen Sie bei den Fenstern „Vorbemerkung“, „Installationstyp auswählen“ und „Zielserver auswählen“ die Standardeinstellungen und klicken Sie überall auf „Weiter“. Wählen Sie bei den Severrollen die Option „Remote“. Und klicken Sie dann auf „Weiter“.

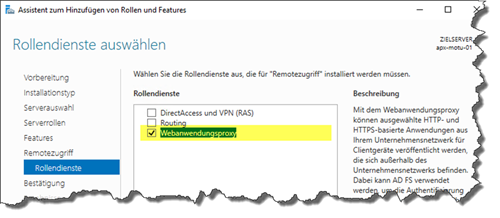

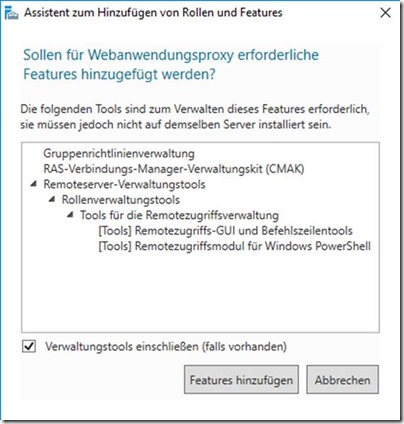

Klicken Sie in den Fenster „Features auswählen“ und „Remotezugriff“ auf „Weiter“ und belassen Sie die Standardeinstellungen. Wählen Sie dann bei den Rollendiensten die Option „Webanwendungsproxy“ aus.

Bestätigen Sie die Abfrage für die Bereitstellung der zusätzlichen Features mit „JA“

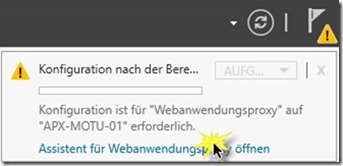

Leiten Sie nun die Installation ein, indem Sie auf „Installieren“ klicken. Die Bereitstellung ist nach einem kurzen Moment erledigt. Starten Sie nun die Konfiguration. Klicken Sie hierzu in dem Server Manager. Wählen Sie den Link „Assistent für die Webanwendung öffnen“.

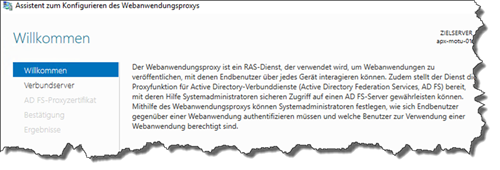

Klicken Sie im „Willkommens-Fenster“ auf „Weiter“.

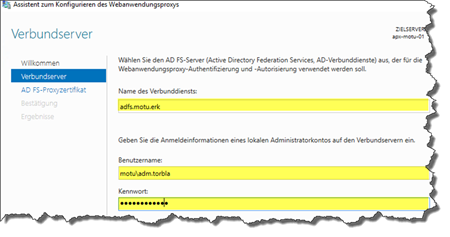

Geben Sie nun den Verbundnamen ein und das entsprechende Administratoren Kennwort für die Einrichtung ein.

Hinweis: Genau wie bei der Konfiguration des AD-FS Servers muss hier der gleiche Verbundname benutzt werden. Ansonsten kann der WPA bereitgestellt werden.

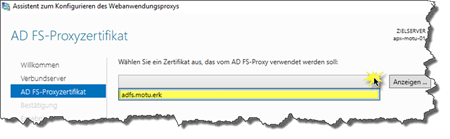

Da wir das Zertifikate schon auf dem Server bereitgestellt haben, wählen Sie dieses über das Auswahlfeld aus. Bei Bedarf kann man dies auch über Anzeige „Anschauen“.

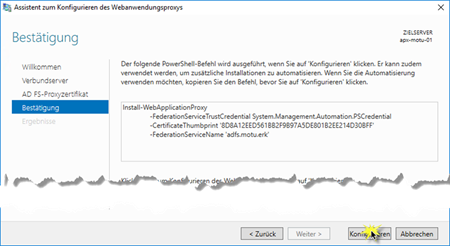

Ihnen wird nun der PowerShell Befehl angezeigt, mit dem Sie die Installation durchführen können. Klicken Sie anschließend auf „Konfigurieren“.

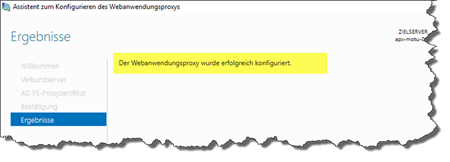

Die erfolgreiche Bereitstellung sollt wie folgt aussehen:

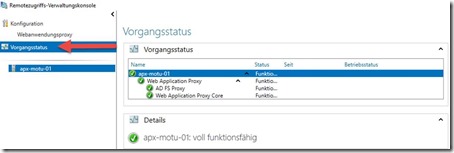

Sobald Sie das Fenster schließen, erscheint die Remotezugriff-Verwaltungskonsole. Klicken Sie in dieser auf die Option „Vorgangsstatus“.

Veröffentlichen der WAP-Site

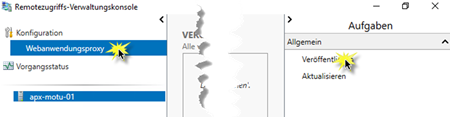

Nun müssen wir noch die WAP-Site veröffentlichen. Hierzu klicken Sie auf die Option „Webanwendungsproxy“ unter „Konfigurationen. Klicken Sie dann auf der rechten Seite die Option „Veröffentlichen“.

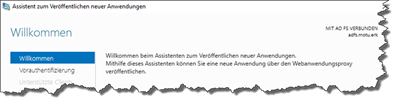

Nun startet der Assistent für die Einrichtung der „Website“. Klicken Sie in der „Willkommensseite“ auf „Weiter“

Wählen Sie die Option „PassThrough“ als Vorauthentifizierung. Klicken Sie anschließend auf „Weiter“.

Geben Sie nun einen Namen für die Veröffentlichung ein. Wählen Sie als Externe URL die URL des Verbundserver aus. Klicken Sie dann auf das Auswahlfeld bei den externen Zertifikaten und wählen Sie dort das Zertifikat des Verbundes. Geben Sie anschließend erneut die Adresse des Back-End-Servers ein. Klicken Sich anschließend auf „“

Nun wird Ihnen noch einmal die Zusammenfassung und der entsprechende PowerShell-Befehl angezeigt. Klicken Sie anschließend auf „Veröffentlichen“. Das war es, der WAP ist nun fertig eingerichtet. Im nächsten Schritt können wir nun die Office 365 auf die „Federation-Auth“ einrichten.